4 minute lesen

Mit Disaster Recovery für die Zukunft abgesichert

Wenn kritische Infrastrukturen im Gesundheitswesen oder der Fertigung stillstehen, zählt jede Sekunde. Ein Systemausfall ist kein rein technisches...

4 minute lesen

Wenn kritische Infrastrukturen im Gesundheitswesen oder der Fertigung stillstehen, zählt jede Sekunde. Ein Systemausfall ist kein rein technisches...

4 minute lesen

Security Operations Center (SOCs) bilden das Rückgrat der modernen Cyberabwehr. Sie analysieren Datenströme, erkennen Angriffe und orchestrieren...

5 minute lesen

Die effektive Abwehr von Cyberangriffen beginnt nicht erst mit der nächsten Firewall oder der neuesten Endpoint-Lösung. Sie beginnt mit einem klar...

2 minute lesen

Die it-sa 2025, Europas größte Fachmesse für IT-Sicherheit in Nürnberg, hat ihre Tore geschlossen und war auch in diesem Jahr wieder der zentrale...

5 minute lesen

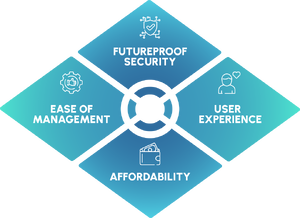

Angesichts der zunehmenden Verbreitung mobiler Geräte im Arbeitsalltag wird die Sicherung von Endpunkten immer komplexer. Unternehmen müssen Wege...

4 minute lesen

Angesichts der geopolitischen Lage, die von zunehmenden Ransomware-Angriffen, staatlich unterstützten Cyberbedrohungen und regulatorischem Druck...

4 minute lesen

Die geopolitischen Spannungen in Europa haben einen neuen Höhepunkt erreicht. Auf der Berliner Sicherheitskonferenz 2024 hörten wir beunruhigende...

.png?width=300&height=175&name=Fileless_Malware_DE%20(1).png)

6 minute lesen

Fileless Malware stellt eine zunehmende Gefahr für Unternehmen dar, die sich in der digitalen Welt behaupten müssen. Im Gegensatz zu herkömmlichen...

8 minute lesen

OT-Security, auch als Operational Technology Security bekannt, befasst sich mit dem Schutz von industriellen Steuerungssystemen, Prozessleitsystemen...

3 minute lesen

Die Anzahl der Angriffe nimmt kontinuierlich zu und Angreifer gehen immer gezielter und trickreicher vor. Sie nutzen gezielt den Faktor Mensch aus,...