2 Min. Lesezeit

IT-Sicherheit in volatilen Zeiten

Die digitale Transformation schreitet unaufhaltsam voran und verändert das Fundament unserer Gesellschaft und Wirtschaft. Gleichzeitig erleben wir...

4 Min. Lesezeit

DriveLock

Dec 1, 2025 9:45:00 AM

DriveLock

Dec 1, 2025 9:45:00 AM

Security Operations Center (SOCs) bilden das Rückgrat der modernen Cyberabwehr. Sie analysieren Datenströme, erkennen Angriffe und orchestrieren Gegenmaßnahmen. Doch trotz hochentwickelter Analysetools, KI-gestützter Detektion und ausgefeilter Playbooks bleibt eine kritische Lücke bestehen: die Sichtbarkeit am Endpunkt.

In der Mehrzahl heutiger SOC-Architekturen endet die Überwachung an der Netzwerkgrenze. Zwar liefern Daten aus Firewalls, Mailservern oder Authentifizierungsdiensten wertvolle Signale, doch die tatsächliche Angriffsdynamik spielt sich dort ab, wo Menschen mit Systemen interagieren, also am Endgerät.

Phishing, Social Engineering, der Missbrauch legitimer IT-Tools (z. B. PowerShell, AnyDesk oder TeamViewer) oder unautorisierte Softwareinstallationen beginnen auf dem Client. Wenn diese Ebene nicht systematisch überwacht, gehärtet und in das SOC eingebunden ist, bleibt die Verteidigung lückenhaft. Ein SOC ohne Endpunktlösung ist wie ein Radarsystem ohne Bodensensoren: Es erkennt das Problem erst, wenn es bereits zu spät ist.

Dieser Artikel zeigt, warum Endpunkte der entscheidende Erfolgsfaktor für SOCs sind, wie die aktuelle Situation aussieht, welche architektonischen und wirtschaftlichen Herausforderungen bestehen – und wie DriveLock diese Lücke mit einer integrierten Managementarchitektur aus Plattform, Konsole und Agent schließt.

Autoren: Irakli Edjibia, Presales Consultant bei DriveLock SE

Timo Stubel, Senior Presales Consultant bei Drivelock SE

Dr. Philipp Müller, VP Public Sector bei DriveLock SE

Typischerweise stützen sich SOCs und MSSPs auf ein Set klassischer Datenquellen: Dazu gehören Firewalls, Mailserver, Proxys, DNS/DHCP, Authentifizierungsdienste, Endpoint Detection and Responses und Cloud-Systeme. Diese Quellen liefern ein gutes Lagebild des Netzwerks, erfassen jedoch nur indirekt, was auf den Endgeräten tatsächlich geschieht.

Die Gründe dafür sind weniger technischer als wirtschaftlicher Natur: Mehr Client-Telemetrie bedeutet ein höheres Datenvolumen, höhere Lizenzkosten und steigende Anforderungen an Speicherplatz und Rechenleistung. Deshalb wird häufig entschieden, von Clients nur Alerts oder aggregierte Daten zu übernehmen.

Das Ergebnis ist ein SOC, das zwar breit, aber nicht tief sieht. Es erkennt Auffälligkeiten im Netzwerkverkehr, aber nicht deren Ursprung auf dem Gerät. Angriffe, die sich über legitime Tools oder Benutzerrechte ausbreiten, bleiben so oft unerkannt.

Die überwiegende Mehrheit erfolgreicher Cyberangriffe beginnt auf dem Client, laut aktueller Studien in bis zu 90 % der Fälle. Wenn ein Benutzer auf einen manipulierten Link klickt oder ein scheinbar harmloses Dokument öffnet, ist der erste Sicherheitsring bereits durchbrochen. Ab diesem Moment zählt die Fähigkeit, den Endpunkt als letzte und erste Verteidigungslinie zu verstehen.

In der Praxis bestehen jedoch drei zentrale Lücken:

Sichtbarkeit: Viele SOCs verfügen über keine konsistente Übersicht, welche Endgeräte aktiv sind, welche Software läuft oder wo Schwachstellen bestehen.

Härtung: Sicherheitsrichtlinien werden auf Endgeräten oft inkonsistent umgesetzt oder von Benutzern umgangen.

Integration: Die Daten, die Endgeräte erzeugen, erreichen das SOC selten vollständig oder in verwertbarer Form.

Das führt zu einer paradoxen Situation: Während die Angriffspunkte immer näher an den Benutzer rücken, konzentriert sich die Abwehr auf entfernte Infrastruktur. Ohne konsistente Endpoint-Integration bleibt das SOC blind für die entscheidenden Signale.

Ein modernes SOC muss den Endpoint nicht als Datenquelle am Rande, sondern als zentrale Sensoren- und Aktorenebene verstehen. Dafür sind drei technische Voraussetzungen nötig:

Zero Trust am Gerät: Jedes System, jeder Prozess und jeder Benutzerzugriff wird kontinuierlich geprüft – kein Vertrauen ohne Verifikation.

Anwendungs- und Gerätekontrolle: Nur freigegebene Software darf ausgeführt werden; Gerätezugriffe sind geregelt, verschlüsselt und nachvollziehbar.

Signalökonomie statt Datenflut: Nicht Masse, sondern Relevanz zählt. Endpunkte liefern verdichtete, kontextreiche Ereignisse, die das SOC unmittelbar verwerten kann.

So entsteht eine Sicherheitsarchitektur, die Prävention, Detektion und Reaktion eng verzahnt, vom Endgerät bis zur zentralen Analyseplattform.

DriveLock realisiert dieses Zielbild durch eine integrierte Sicherheitsarchitektur, die Sichtbarkeit, Härtung und Reaktionsfähigkeit in einer Lösung bündelt.

Die Plattform kombiniert Application Control (AC), Device Control (DC), Verschlüsselung, Behavioral Analysis und Awareness-Schulungen. Über offene Schnittstellen werden Ereignisdaten, Policies und Reports in bestehende SOC- und SIEM-Systeme integriert. Die Lösung ist DSGVO-konform, Made in Germany und kann on-premise, in der Cloud oder hybrid betrieben werden.

Die zentrale Konsole ermöglicht die Steuerung aller Sicherheitsrichtlinien, die Überwachung des Systemstatus und die Auswertung sicherheitsrelevanter Ereignisse. Sie dient als Bindeglied zwischen Endpoint-Telemetrie und SOC, mit Response-fähigen APIs für automatisierte Maßnahmen wie Port-Sperrungen, Prozessbeendigungen oder Geräteisolationen.

Der DriveLock-Agent läuft auf allen gängigen Betriebssystemen (Windows, Linux, macOS) und setzt Richtlinien direkt am Gerät durch. Er verhindert unautorisierte Aktionen, erkennt verdächtiges Verhalten und liefert priorisierte Ereignisse an das SOC. So wird der Endpunkt zu einem aktiven Verteidigungsinstrument, das Bedrohungen stoppt, bevor sie eskalieren.

Die Stärke von DriveLock liegt in der intelligenten Verknüpfung mit bestehenden SOC-Strukturen. Anstelle redundanter oder übermäßiger Telemetrie liefert der Agent hochwertige, kontextreiche Signale. Beispielsweise wird erfasst, welche Anwendung durch welchen Benutzer mit welchen Parametern gestartet wurde und welches Ergebnis erzielt wurde. Diese Daten ermöglichen präzise Korrelationen im SIEM, ohne die Systeme zu überlasten.

Über standardisierte Schnittstellen lassen sich SOC-Playbooks direkt mit DriveLock verknüpfen. Bei Anomalien kann das SOC somit automatisiert eingreifen – von der Nutzerbenachrichtigung bis hin zur Isolierung des Endgeräts. Das spart Zeit, reduziert Kosten und erhöht die Erfolgsquote bei der Angriffserkennung.

Die Einführung erfolgt idealerweise in drei Schritten:

Transparenz schaffen: Rollout des DriveLock-Agenten auf ausgewählten Systemen, Erfassung von Geräte- und Softwareinventar, Aufbau erster Dashboards im SOC.

Härtung etablieren: Aktivierung von Application und Device Control, Einführung von Awareness-Elementen, Integration in bestehende Response-Workflows.

Betrieb und Integration: Vollständige SOC-Anbindung, Automatisierung über SOAR-Systeme, kontinuierliche Optimierung der Richtlinien.

Das Ergebnis ist ein durchgängiges Lagebild vom Netzwerk bis zum Endgerät. Skalierbar, souverän und sicher.

Die Realität ist eindeutig: Die meisten Angriffe beginnen am Endpunkt. Wer dort nicht sichtbar und handlungsfähig ist, kann keine wirksame Verteidigung aufbauen. Ein SOC ohne Endpunktlösung bleibt reaktiv, überfordert und ineffizient.

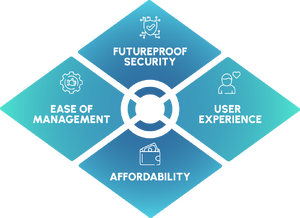

Mit der DriveLock HYPERSECURE-Platform hingegen wird der Endpunkt zum Kern der Sicherheitsarchitektur. Eine Plattform, eine Konsole, ein Agent – das ist der einfachste Weg, um das SOC zu vervollständigen: präventiv, integriert und souverän. So werden aus Daten Verteidigungsfähigkeit und aus Technologie Resilienz.

TOP BLOG-KATEGORIEN

IT-Sicherheit![]()

Cyber Security![]()

Hackerangriff![]()

Behörden![]()

Gesundheitswesen![]()

Phishing![]()

Verschlüsselung![]()

Endpoint Protection

2 Min. Lesezeit

Die digitale Transformation schreitet unaufhaltsam voran und verändert das Fundament unserer Gesellschaft und Wirtschaft. Gleichzeitig erleben wir...

Angesichts der geopolitischen Lage, die von zunehmenden Ransomware-Angriffen, staatlich unterstützten Cyberbedrohungen und regulatorischem Druck...

OT-Security, auch als Operational Technology Security bekannt, befasst sich mit dem Schutz von industriellen Steuerungssystemen, Prozessleitsystemen...