Warum die BitLocker-Aktivierung allein nicht ausreicht

Vor dem Hintergrund wachsender Bedrohungen für Unternehmensdaten, ist die Verschlüsselung von Festplatten keine Option mehr, sondern eine...

4 Min. Lesezeit

DriveLock

Jul 21, 2025 2:40:44 PM

DriveLock

Jul 21, 2025 2:40:44 PM

Angesichts der geopolitischen Lage, die von zunehmenden Ransomware-Angriffen, staatlich unterstützten Cyberbedrohungen und regulatorischem Druck geprägt ist, beschäftigen sich Behörden- und Unternehmensleitungen wieder stärker mit einer Frage, die lange als technisches Detail abgetan wurde.

| INHALT |

Autoren:

Dr. Philipp Müller, VP Public Sector bei DriveLock SE

Marc Lemarquis, VP PreSales bei DriveLock SE

Falk Trümner, Principal Presales Consultant bei DriveLock SE

Wie viel IT-Sicherheit brauchen wir wirklich und wie viel Kontrolle wollen wir darüber behalten? In Gesprächen mit CIOs, CISOs, CFOs und CEOs im Mittelstand, DAX-Unternehmen, kritischer Infrastrukturen und Ministerien hören wir immer häufiger folgende Fragestellungen:

Wie viel IT-Sicherheit brauchen wir wirklich und wie viel Kontrolle wollen wir darüber behalten? In Gesprächen mit CIOs, CISOs, CFOs und CEOs im Mittelstand, DAX-Unternehmen, kritischer Infrastrukturen und Ministerien hören wir immer häufiger folgende Fragestellungen:

''Wir wollen Kontrolle zurückgewinnen, aber ohne Komplexität zu erzeugen. Wir wollen Funktionalität, aber nicht um den Preis der Abhängigkeit. Und wir müssen zeitnah entscheiden: Reicht uns E3 oder brauchen wir E5?”

Was oft als Lizenzfrage beginnt, wird schnell zur Architekturfrage. Denn es geht nicht nur darum, was in einer Lizenz steckt, sondern darum, wie souverän Unternehmen ihre Sicherheitsstrategie gestalten können.

Souveränität in der IT bedeutet Gestaltungsfreiheit. Sie umfasst die Fähigkeit, selbst zu entscheiden, wie Sicherheitsrichtlinien aussehen, wo Daten verarbeitet werden, wie Schutzmaßnahmen greifen und wer sie verwaltet.

Viele Unternehmen setzen in der Hoffnung, ein „Alles-in-einem“-Paket zu erwerben, auf Microsoft 365 E5. Doch dieser Eindruck trügt. Zwar enthält E5 zusätzliche Funktionen wie „Defender for Endpoint Plan 2” oder „Microsoft Purview”, doch viele zentrale Anforderungen im Bereich der Endpunktsicherheit, Risikosteuerung und menschlichen Fehlbarkeit bleiben unberücksichtigt oder werden nur fragmentiert integriert.

Gerade in dieser Lücke liegt das Risiko: Der Anschein von Vollständigkeit kann zu einem falschen Sicherheitsgefühl führen. Und genau deshalb betrachten die besten Organisationen Sicherheit heute als Architekturfrage.

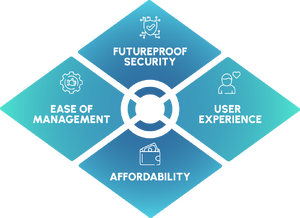

Um diesen strategischen Blick zu strukturieren, hat sich in der Praxis ein Modell bewährt: der DriveLock-Kompass. Er unterscheidet vier Dimensionen, die für jede Sicherheitsentscheidung leitend sein sollten:

Souveräne Sicherheit: Umfassender zukunftssicherer Schutz vor externen wie internen Risiken, technisch wie menschlich.

Managebarkeit: Aufwand für Implementierung, Steuerung, Reporting und Auditierbarkeit.

Usability: Akzeptanz durch Nutzer:innen, Reibungslosigkeit im Arbeitsalltag.

Kosten & Wertbeitrag: Total Cost of Ownership – Lizenzen, Betrieb, Support, Skalierung – plus Return on Mitigation, also der finanzielle Nutzen pro investiertem Euro durch vermiedene Schäden und Compliance.

Mithilfe dieses Rasters können Unternehmen gezielt evaluieren, welche Architektur nicht nur sicher „erscheint“, sondern auch strategisch tragfähig ist. In der Praxis zeigt sich hier ein klares Muster: Eine Kombination aus Microsoft 365 E3 mit einer souveränen Plattform wie DriveLock schneidet in allen vier Kategorien besser ab als E5 allein. Das Gleiche gilt jedoch auch für E5. Die Kombination aus DriveLock und Microsoft 365 ist einfach besser, da sie die Frage nach Office-Funktionalität architektonisch von der Frage nach organisationeller Sicherheit entkoppelt und dadurch die Souveränität einer Organisation erhöht.

Ein besonderer Mehrwert der DriveLock Hypersecure-Plattform liegt in der Reduzierung von Komplexität. Dies wird von vielen Unternehmen, die DriveLock nutzen, ausdrücklich hervorgehoben.

Wo andere Lösungen aus vielen Einzelsystemen bestehen, setzt DriveLock auf eine integrierte Plattform mit:

Diese Konsolidierung schafft Transparenz. IT-Teams erhalten so eine zentrale Sicht auf alle sicherheitsrelevanten Ereignisse, Endgeräte, Richtlinien und Schwachstellen. Die Plattform ist modular aufgebaut, aber konsistent. Das senkt den Pflegeaufwand, reduziert Fehlkonfigurationen und erleichtert die Schulung.

Gerade in großen Organisationen mit verteilten Standorten und heterogener IT-Landschaft wird dies zum strategischen Vorteil. Anstelle eines unübersichtlichen Tool-Chaos entsteht ein steuerbares, nachvollziehbares und revisionssicheres Sicherheitsmodell mit klarer Verantwortlichkeit und hoher Flexibilität.

DriveLock schließt gezielt die Lücken, die E5 offenlässt – zum Beispiel:

Ob On-Prem, Cloud oder hybrid – die Kontrolle bleibt beim Unternehmen.

So entsteht keine Sicherheitslösung „von außen“, sondern eine unternehmensspezifische Sicherheitsarchitektur, die auditfähig, anpassbar und zukunftssicher ist.

Nach gründlicher Analyse kommen viele der Organisationen, mit denen wir zusammenarbeiten, zu einem ähnlichen Schluss: Ja, E3 und DriveLock zusammen sind sicherer als E5 allein, aber auch E5 und DriveLock spielen sehr gut zusammen. Es geht jedoch nicht darum, ob E3 oder E5 „ausreicht“. Vielmehr geht es darum, ob die Sicherheitsarchitektur als Ganzes steuerbar ist – entlang der vier Achsen des DriveLock-Kompasses.

Und genau darin liegt der eigentliche Wert der Fragen, die Unternehmen heute stellen. Die Auseinandersetzung mit der Architektur versetzt Führungsteams in die Lage, die IT-Sicherheit strategisch zu bewerten – jenseits von Funktionslisten, Lizenznummern und Produktnamen.

Souveräne Sicherheit entsteht nicht durch den Kauf möglichst vieler Features. Sie entsteht dort, wo Organisationen die Fähigkeit entwickeln, ihre Sicherheitsstrategie selbst zu gestalten, zu betreiben und weiterzuentwickeln. Oft reicht ein Blick auf den DriveLock-Kompasses, um zu erkennen, wo man heute steht und wie man sich für die Zukunft besser aufstellen kann.

Weitere Informationen zu diesem Thema finden Sie in unserem neuen Whitepaper: Erweiterte Endgerätesicherheit.

TOP BLOG-KATEGORIEN

IT-Sicherheit![]()

Cyber Security![]()

Hackerangriff![]()

Behörden![]()

Gesundheitswesen![]()

Phishing![]()

Verschlüsselung![]()

Endpoint Protection

Vor dem Hintergrund wachsender Bedrohungen für Unternehmensdaten, ist die Verschlüsselung von Festplatten keine Option mehr, sondern eine...

Die Digitalisierung im Gesundheitswesen ist in vollem Gange: Krankenhäuser werden „intelligent“ und sind zunehmend vernetzt, die Patientenakte wird...

Das rasante Tempo des digitalen Wandels hat die Spielregeln in Wirtschaft, Gesellschaft und Politik verändert und das Konzept der digitalen...