DriveLock Device Control

Beginnen Sie jetzt mit Ihrem Test!

Kategorie: Use Case

Modul: Gerätekontrolle

Testzeit: 30 min

In diesem Anwendungsfall zeigen wir Ihnen, wie einfach Ihre Endgeräte durch die DriveLock Lösung Device Control geschützt werden können.

1. Worum geht es bei folgendem Anwendungsfall

Intelligente Gerätekontrolle - Cloud-Dienste vor und zurück. Der USB Stick spielt nach wie vor eine wichtige Rolle beim Datenaustausch. Damit sensible Informationen nicht in die falschen Hände geraten, überwacht DriveLock Transaktionen, die über USB-Datenträger erfolgen. Falls solche Daten doch mit einem USB-Stick transportiert werden müssen, können diese mit DriveLock verschlüsselt werden.

Auch zum Aufladen von Mobiltelefonen oder anderen Geräten nutzen Mitarbeiter USB-Ports im Unternehmen. Dadurch ist es möglich, dass Schadsoftware schnell auf ein Gerät und in die Systeme gelangt.

Untersuchungen zeigen, dass 80 % der Arbeitnehmer bereits Daten von oder auf einem USB-Stick kopiert oder Geräte zum Laden an den USB-Port gekoppelt haben, ohne die Folgen zu berücksichtigen.

Wirksamer Schutz für Ihr Unternehmen - Bedrohungen wie Meltdown oder Spectre zeigen, dass moderne IT Sicherheit mehr als ausgeklügelte Berechtigungen, Antiviren Software und Firewalls braucht.

Dieser Anwendungsfall schützt Ihre Testmaschine rund um Geräte. Die Gerätekontrolle wird auf sehr einfache, aber effektive Weise konfiguriert. Zusätzlich wird jede Verbindung und der Datenfluss überwacht und geprüft. So stehen Ihnen alle notwendige Informationen zur Verfügung, die Sie für Ihr Compliance Reporting oder für die Forensik im Falle einer Datenverletzung benötigen.

2. Auswirkungen auf Ihren Client

Wie Sie die Richtlinie zuweisen, sehen Sie in diesem How-To-Video:

Nachdem Sie die Gruppe Activate Device Control einem Computer zugewiesen haben, ist die Richtlinie 10 Device Control auf dem Computer aktiv. Es werden alle Laufwerke mit Ausnahme von internen und verschlüsselten Festplatten sowie Netzlaufwerken gesperrt. Außerdem sind Smartphones wie Apple, Android oder BlackBerry Geräte gesperrt.

Details zu Sperreinstellungen werden in folgendem Video erklärt:

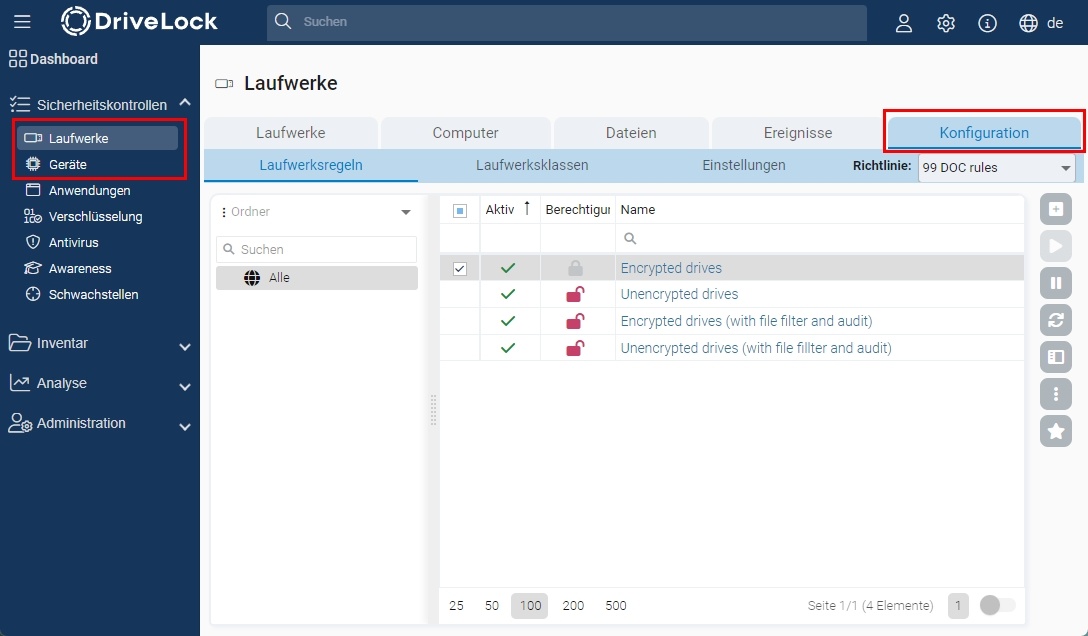

Um ein Laufwerk wie z.B. einen USB-Stick verwenden zu können, müssen Sie diesen zu einer Laufwerksregel hinzufügen. Dazu schließen Sie einfach das Laufwerk an den Client an. Nun werden Inventardaten des Laufwerks gesammelt, die im DriveLock Operations Center (DOC) unter Sicherheitskontrollen > Laufwerke zu finden sind.

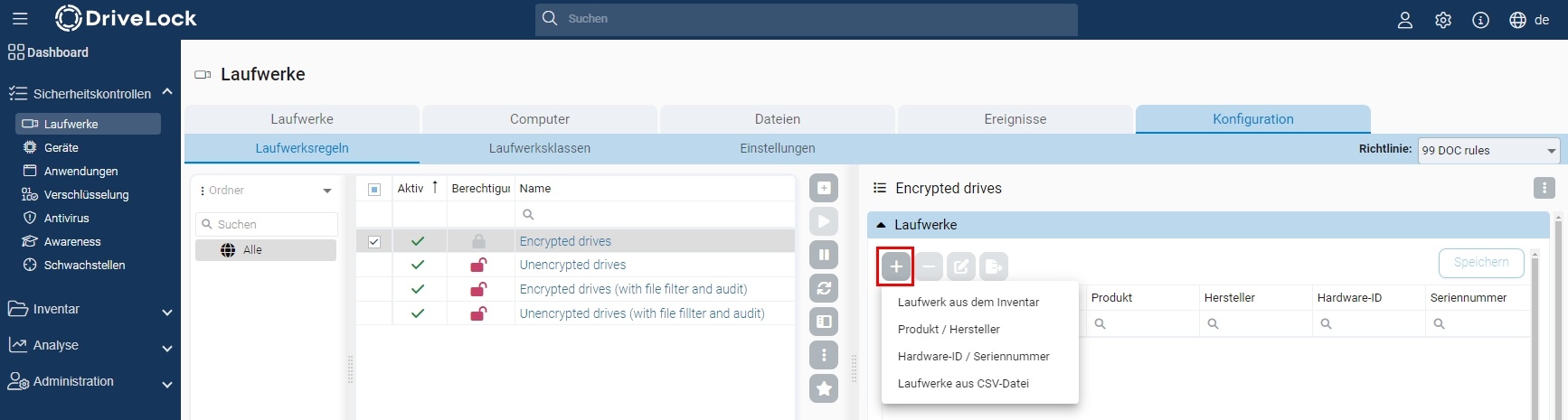

Im Tab Konfiguration wählen Sie eine der Laufwerksregeln aus und klicken Sie auf das "+"-Symbol auf der rechten Seite. Nun können Sie das inventarisierte Laufwerk auswählen oder Sie fügen es über eine der anderen Optionen hinzu.

Alternative: Mit einem Rechtsklick auf das Laufwerk in der Laufwerksansicht können Sie es zu einer Laufwerksregel hinzufügen oder eine neue Regel erstellen. Nun kann dieses Laufwerk auf Computern mit DriveLock Device Control verwendet werden.

In der Demo-Umgebung gibt es folgende vorkonfigurierte Laufwerksregeln:

- Encrypted drives: Laufwerke, die zu dieser Regel hinzugefügt werden, müssen verschlüsselt werden, um darauf zugreifen zu können (siehe nachfolgendes Kapitel Ausnahme: Erzwungene Verschlüsselung).

- Unencrypted drives: Laufwerke, die zu dieser Regeln hinzugefügt werden, können auch ohne Verschlüsselung direkt verwendet werden.

- Encrypted drives (with file filter and audit): Ähnlich wie die Regel Encrypted drives, jedoch mit zusätzlichem Dateifilter und Auditierung. Alle Dateitypen sind im Standard erlaubt.

- Unencrypted drives (with file fillter and audit): Ähnlich wie die Regel Unencrypted drives, jedoch mit zusätzlichem Dateifilter und Auditierung. Alle Dateitypen sind im Standard erlaubt.

Gleichermaßen wie Laufwerke können Sie auch Geräte freigeben, indem Sie diese über Sicherheitskontrollen > Geräte zu einer Geräteregel hinzufügen.

Folgende Geräteregel ist bereits vorkonfiguriert:

Allowed devices: Geräte, die zu dieser Regel hinzugefügt werden, können direkt verwendet werden.

Laufwerks- und Geräteereignisse werden vom DriveLock Agenten protokolliert und können im DOC überwacht werden.

Die Laufwerks- und Geräteregeln finden Sie im Reiter Konfiguration (Sicherheitskontrollen > Laufwerke > Konfiguration bzw. Sicherheitskontrollen > Geräte > Konfiguration), wo Laufwerke und Geräte auch wieder entfernt werden können.

Ausnahme: Erzwungene Verschlüsselung

In diesem Video erhalten Sie Details zur erzwungenen Verschlüsselung:

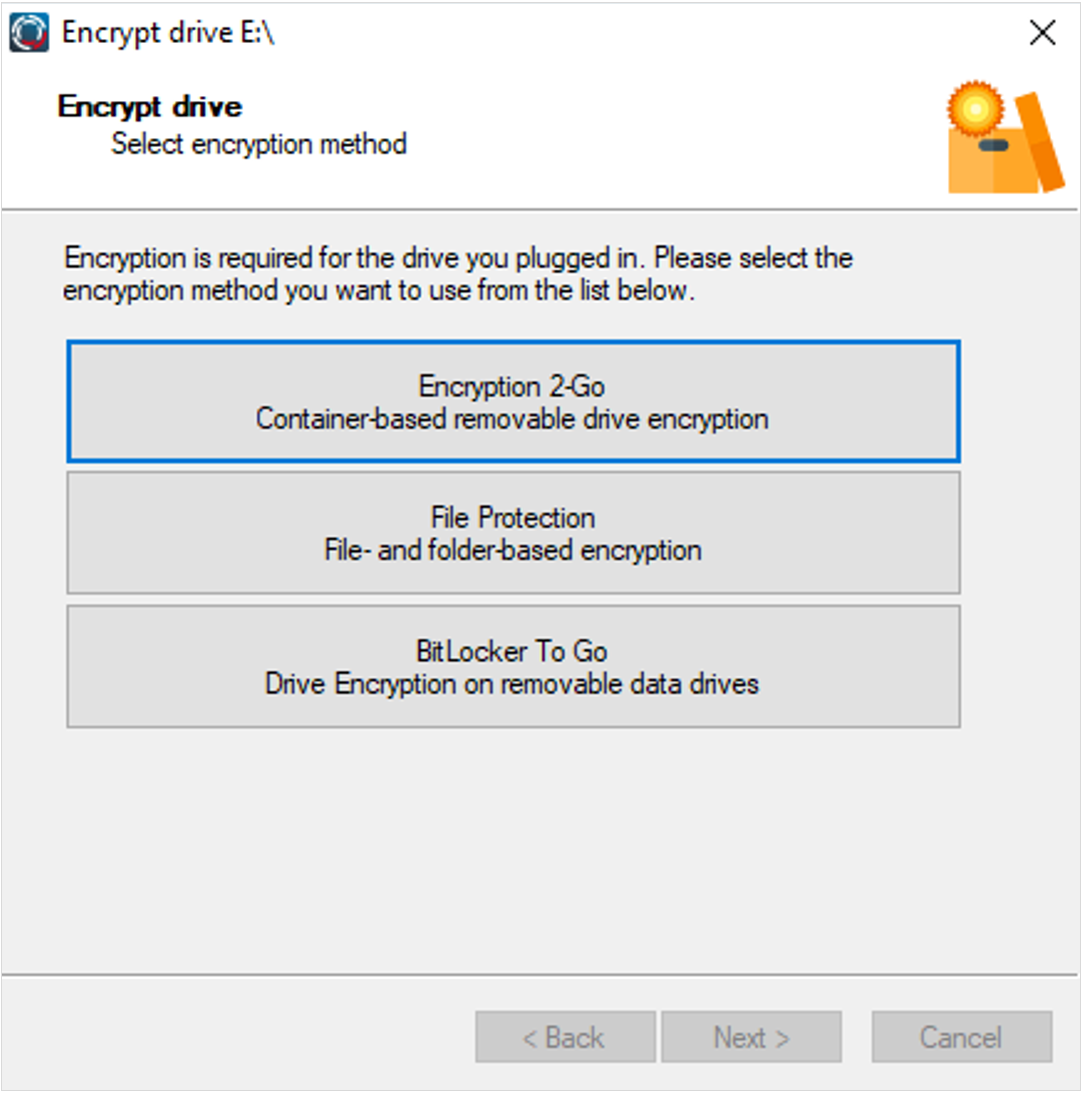

USB-Laufwerke, die Sie zur Laufwerksregel Encrypted drives mit der Option für erzwungene Verschlüsselung hinzugefügt haben, können verwendet werden, wenn sie verschlüsselt sind. Ist dies nicht der Fall, wird ein Dialog angezeigt, mit dem Sie das USB-Laufwerk verschlüsseln können.

Mit der Device Control Richtlinie bietet DriveLock folgende Verschlüsselungslösungen für Wechseldatenträger an: DriveLock Encryption 2-Go und Microsoft BitLocker To Go.

Erst wenn der Stick verschlüsselt ist, haben Sie Zugriff darauf. Den Stick können Sie entweder mit dem am Anfang eingestellten Passwort, dem Administrationspasswort (Bsp. hier: DriveLock1), oder dem Wiederherstellungszertifikat (Im DOC unter Einstellungen > Zertifikate oder lokal unter C:\ProgramData\Center Tools DriveLock\PoliciyFileStg (PW: DriveLock1) aufschließen.

Erst nach dem Akzeptieren der Meldung erhalten Sie Zugriff auf das angeschlossene Gerät. Darüber hinaus wird jeder Datenfluss, der dieses Gerät betrifft, überwacht und verfolgt. Falls Sie dringend den Zugriff auf ein Gerät benötigen, können Sie mit der SB-Freigabe den Schutz der Maschine kurzzeitig abschalten.

Erfahren Sie hier mehr über die SB-Freigabe.

Gesperrte Geräte - BadUSB

Bekannte BadUSB-Geräte wie USB-Controller (z.B. BashBunny) und Human Interface Devices werden standardmäßig mit der DriveLock Device Control Richtlinie gesperrt.

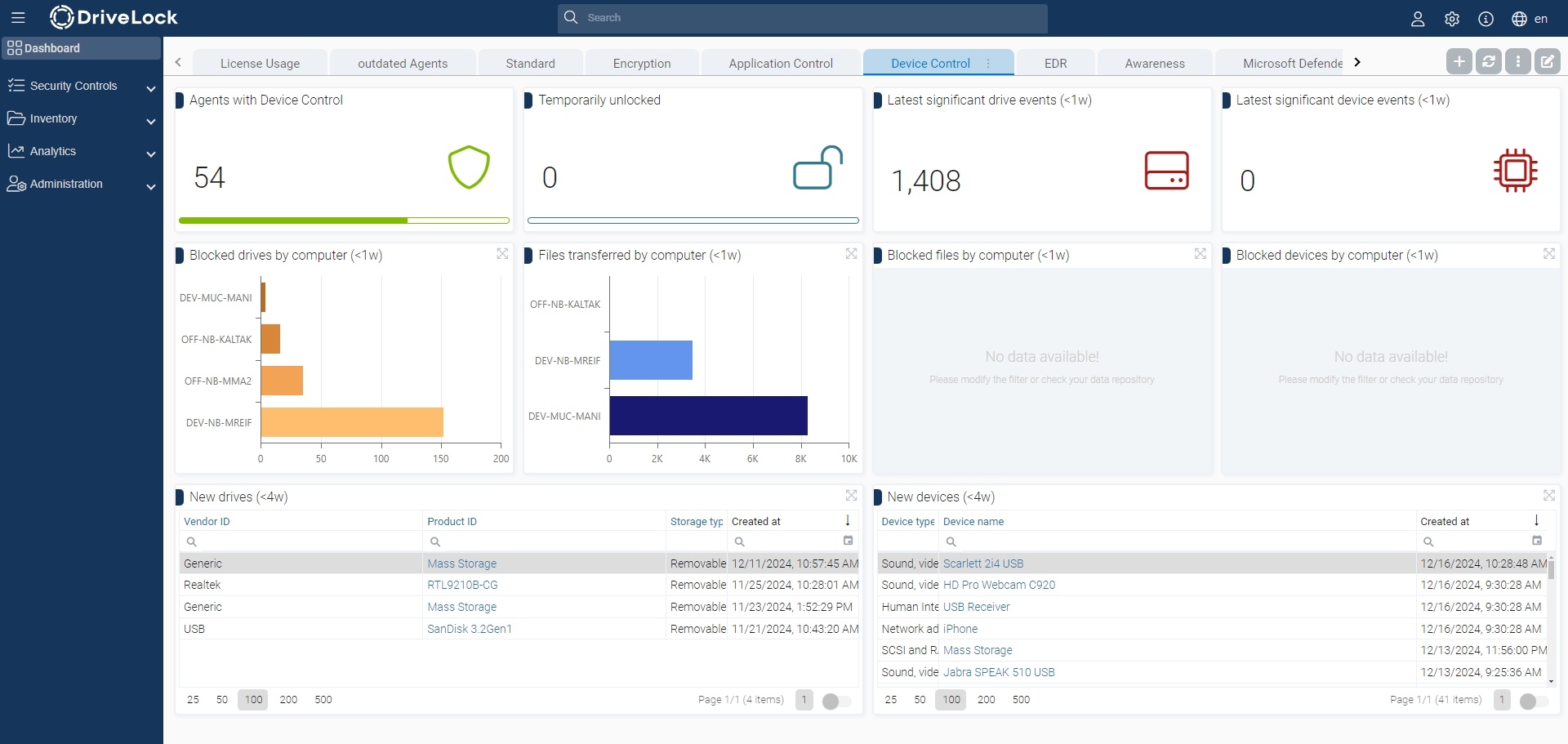

3. Überwachung der Ergebnisse im DOC

Das DriveLock Operation Center stellt Ihnen eine Vielzahl von Informationen zu Ihren Endpoints zur Verfügung. Beispielsweise gibt das vorgefertigte Dashboard mittels Grafiken einen Überblick über bestimmte Ereignissen zu Laufwerken und Geräten.

Im Bereich Sicherheitskontrollen > Laufwerke bzw. Geräte sind alle erfassten Laufwerke oder Geräte sichtbar. Über die Reiter in diesem Arbeitsbereich können Sie Ereignisse überwachen sowie Laufwerks- oder Geräteregeln erstellen und bearbeiten.

Eine Anleitung zum Thema Freigabeanforderungen sehen Sie in folgendem Video:

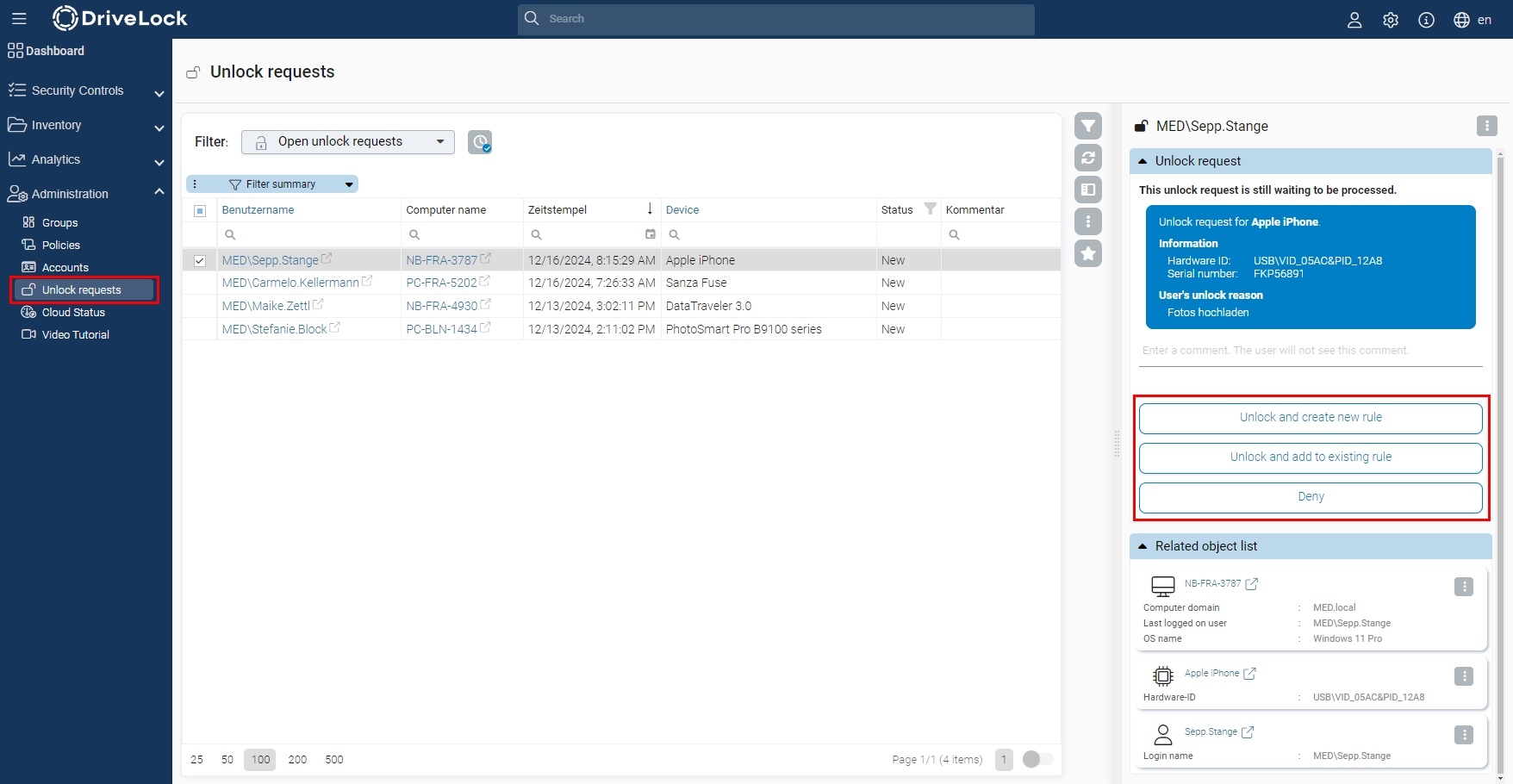

Im Bereich Administration > Freigabeanforderungen können Sie Freigabeanforderungen sehen und offene Anforderungen genehmigen oder ablehnen.

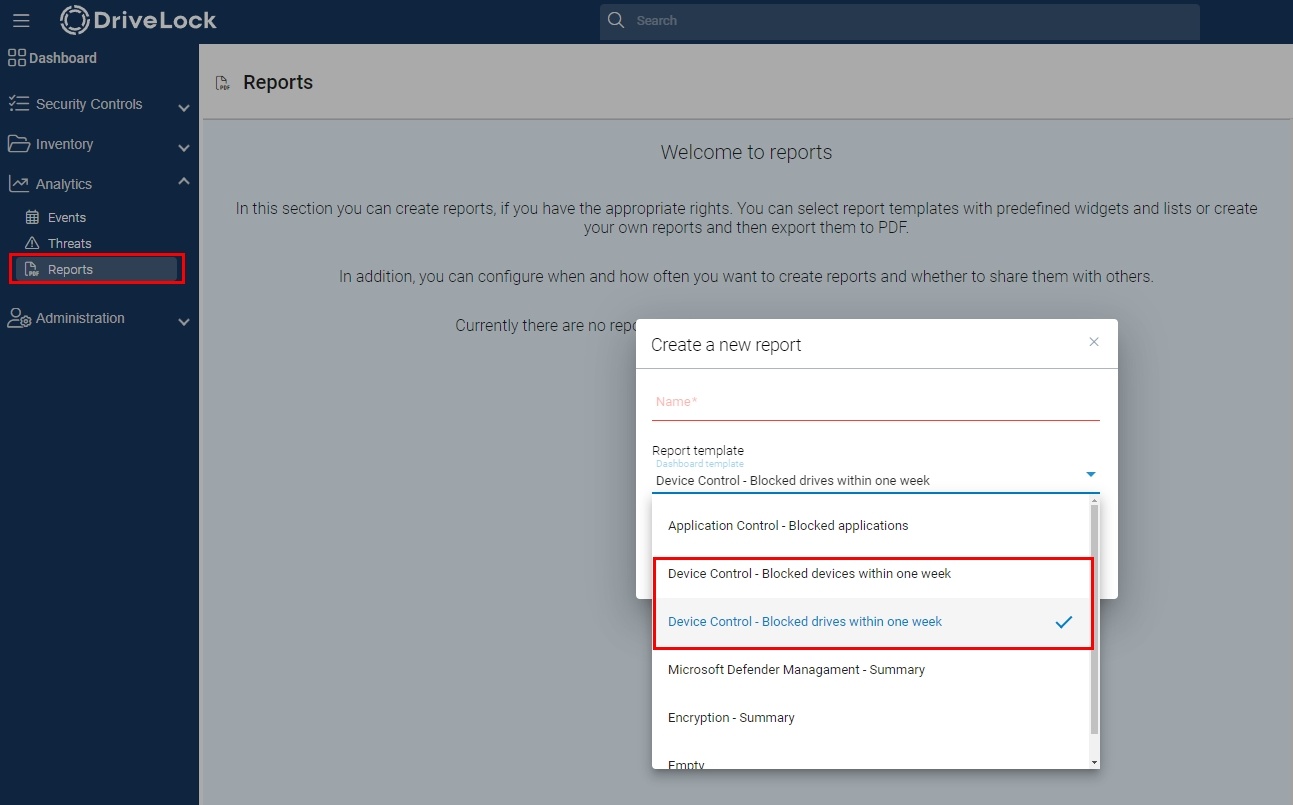

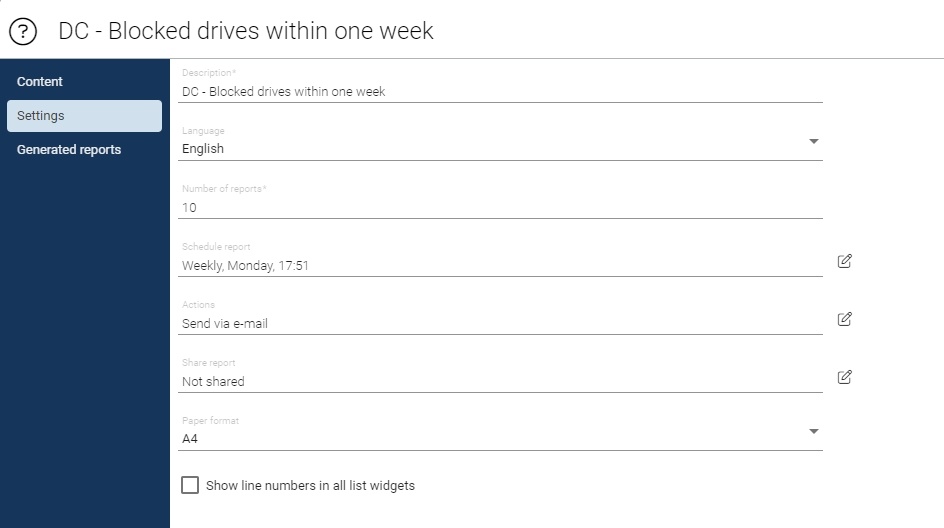

Zusätzlich ist es möglich, Berichte zu erstellen (Bereich Analyse > Berichte). Vorgefertigte Vorlagen stehen zur Verfügung.

Die Berichte können als PDF heruntergeladen oder durch Definition eines Zeitplans per E-Mail verschickt werden. Auch Benachrichtigungen in der Web-Konsole sind möglich.