DriveLock Application Control

Beginnen Sie jetzt mit Ihrem Test!

Kategorie: Use Case

Modul: Application Control

Testzeit: 30 min

Dieser Anwendungsfall ist die Anwendungskontrolle auf Grundlage einer prädiktiven Whitelist. Erfahren Sie mehr über DriveLocks Application Control.

1. Worum geht es bei folgendem Anwendungsfall

Die Anwendungssteuerung von DriveLock bietet zukunftsorientierten Schutz vor bekannten und unbekannten Bedrohungen.

Ransomware oder Malware haben keine Chance mehr, Ihre Betriebsabläufe zu stören und Dateien oder wichtige Dokumente zu zerstören. Selbst Zero-Day-Exploits werden keinen Schaden mehr anrichten können.

Schutz vor Maleware - Das Prinzip eines Virenscanners ist umgekehrt, denn nur genehmigte Anwendungen können ausgeführt werden. Schadsoftware wird blockiert, egal ob bekannt oder unbekannt.

Einfache Pflege der Whitelist - Zur automatischen Pflege der Whitelist können Client- und Patch-Management Systeme integriert werden. Für manuelle Software Installationen steht ein Lernmodus zur Verfügung.

2. Auswirkungen auf Ihren Client

Nachdem Sie die Gruppe Activate Application Control einem Computer zugewiesen haben, ist die Richtlinie 20 Application Control auf dem Computer aktiv. Mit der Anwendungskontrolle führt der DriveLock Agent einen ersten Scan des gesamten Systems durch und erstellt eine lokale Whitelist. Nach diesem Scan wird das Gerät versiegelt und nur Anwendungen, die Teil dieser Whitelist sind, können ausgeführt werden.

Mit der Anwendungskontrolle stellt DriveLock vorgefertigte Sperr- und Freigaberegeln zur Verfügung. Diese finden Sie im Bereich Sicherheitskontrollen > Anwendungen > Konfiguration. Wenn Sie eine weitere Anwendung freigeben möchten, können Sie dafür eine eigene Whitelist-Regel erstellen. Der einfachste Weg ist durch Rechtsklick auf eine ausführbare Datei oder ein Ereignis vom Typ "473 Prozess gesperrt" in den jeweiligen Tabs. In diesem Fall werden die Informationen der ausführbaren Datei (Zertifikat, Pfad, Produkt, Version etc.) automatisch in die Regel übernommen und Sie können diese im nächsten Schritt noch anpassen. Nähere Informationen finden Sie unter Punk 4.

Darüber hinaus gibt es eine Reihe weiterer Regeln einschließlich Selbstlernfunktionen, die Sie normalerweise nicht manuell pflegen müssen. Diese umfassen:

-

Anwendungsregeln: Black- und/oder Whitelisting legt fest, welche Anwendungen ausgeführt und welche gesperrt werden. Neben speziellen Whitelist-Regeln, die es Administratoren bzw. dem lokalen System und Trusted Installer ermöglichen, aus definierten Pfaden Anwendungen auszuführen, gibt es in dieser Demo-Richtlinie empfohlene, vorkonfigurierte Blacklist-Regeln.

-

Anwendungs-Verhaltensregeln: Diese bestimmen, welche Berechtigungen die Anwendungen erhalten, in welche Verzeichnisse Anwendungen schreiben oder welche Prozesse diese starten dürfen. Durch Aufzeichnen des Anwendungsverhaltens über die Agenten-Fernkontrolle können automatisch Anwendungs-Verhaltensregeln erzeugt werden. Die Demo-Richtlinie enthält eine vorkonfigurierte Anwendungs-Verhaltensregel zum Loggen von Commandline-Befehlen, wenn der Zugriff verweigert wurde.

-

Lokales Lernen: Auf dem DriveLock Agenten selbst kann gelernt werden, was durch die Applikationskontrolle zugelassen wird.

Versucht der Benutzer eine Anwendung auszuführen, die durch die Anwendungskontrollregeln nicht autorisiert ist, öffnet sich ein Benachrichtigungs-Fenster, das darüber informiert, dass eine Anwendung blockiert wurde.

Neben Whitelist-Regeln können Sie den Schutz eines Computers temporär über die SB-Freigabe aufheben, um Anwendungen zu installieren. Die Anwendung wird auf dem Computer zur lokalen Whitelist hinzugefügt.

Wie Sie dies machen, erfahren Sie hier.

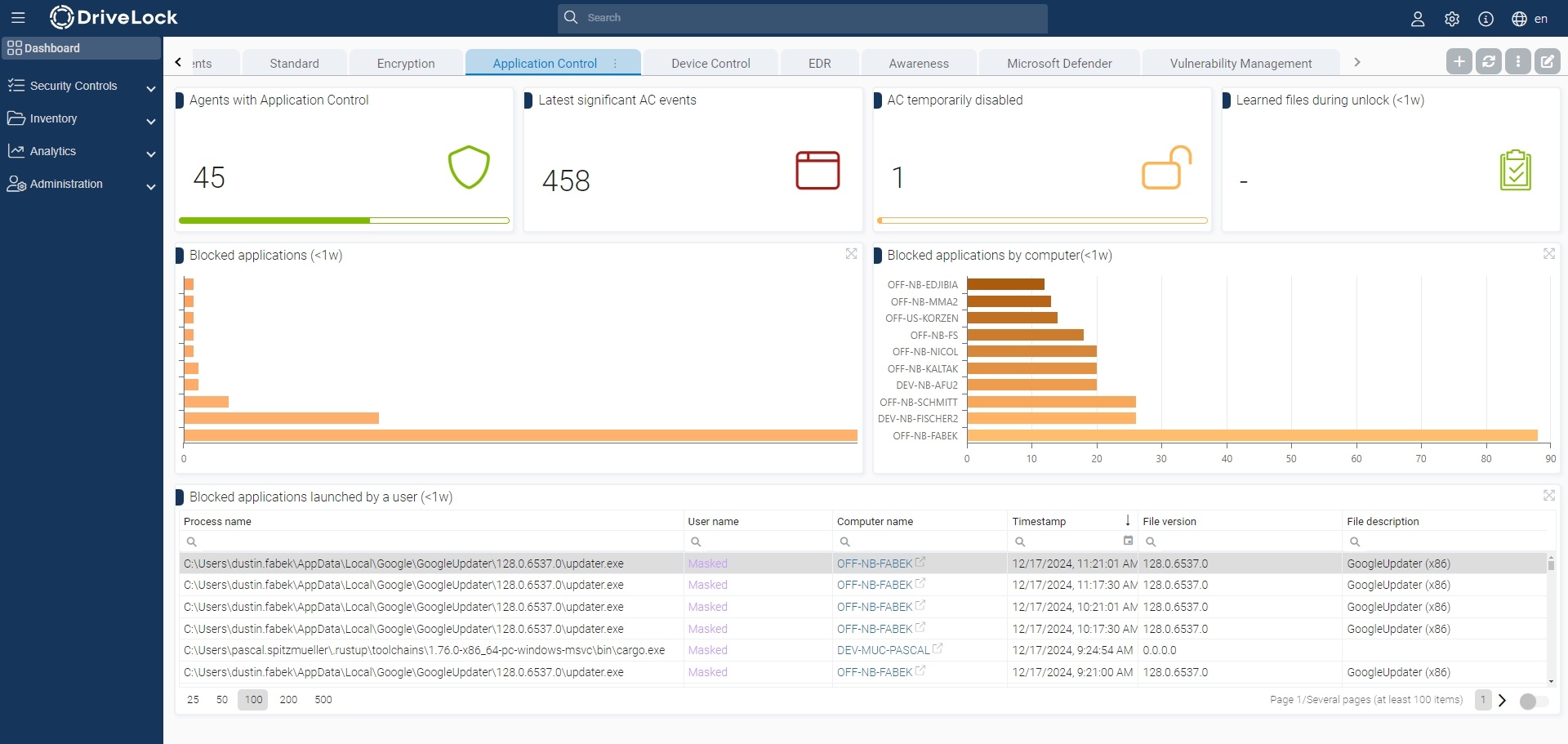

3. Überwachung der Ergebnisse im DOC

Für die Anwendungskontrolle gibt es vorgefertigte Dashboard-Vorlagen, die Ihnen einen Überblick über die wichtigsten Ereignisse und den Status der Anwendungskontrolle auf den Agenten geben.

Neben dem Dashboard können Sie aus dem Bereich Sicherheitskontrollen > Anwendungen detaillierte Informationen über installierte Software, ausführbare Dateien und Ereignisse zu Anwendungen beziehen.

Außerdem können Sie in diesem Bereich im Reiter Konfiguration Anwendungsregeln hinzufügen und bearbeiten (siehe Punkt 4).

Um die Überwachung der Anwendungskontrolle zu vervollständigen, können Berichte erstellt werden, wofür es auch eine Vorlage gibt. Diese können als PDF exportiert und heruntergeladen, sowie per E-Mail verschickt werden.

4. Hinzufügen weiterer Applikationen zur globalen Whitelist

Wenn eine Applikation geblockt wird, wird ein Ergebnis mit verschiedenen Parametern, wie Dateipfad und Hashwert generiert. Anhand dieser Parameter kann anschließend für diese Applikation eine Whitelist-Regel erstellt werden. Dies ist mit den Parametern für Dateipfad und Hashwert möglich, zum anderen auch über die Herstellerzertifikate der Applikation.

In folgendem Video wird die Erstellung von Anwendungsregeln im DOC erklärt:

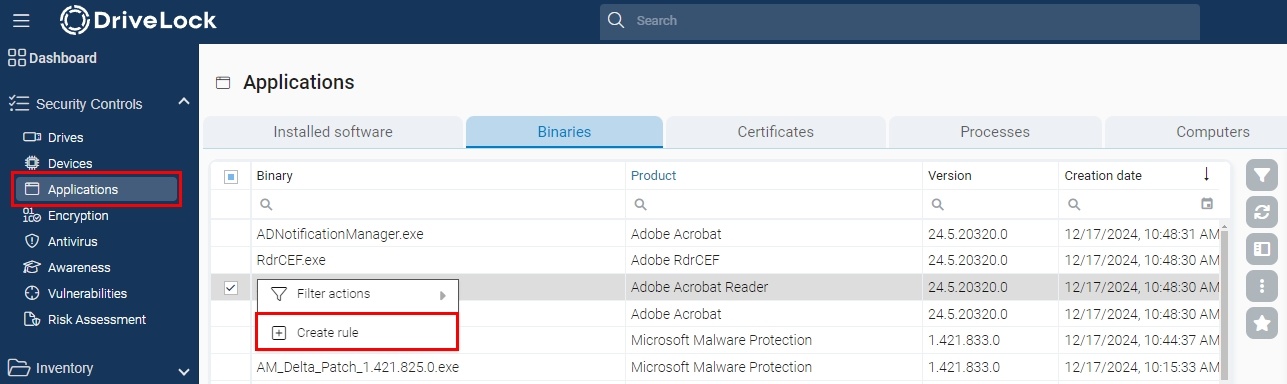

Gehen Sie im Menü unter Sicherheitskontrollen > Anwendungen entweder zu Installierte Software, Ausführbare Dateien oder Ereignisse. Dort können Sie durch Rechtsklick auf das geblockte Ereignis bzw. die ausführbare Datei oder Software eine Anwendungsregel erstellen.

Weitere Möglichkeiten zur Erstellung von Anwendungsregeln finden Sie unter Inventar > Software oder im Bereich Analyse > Ereignisse.

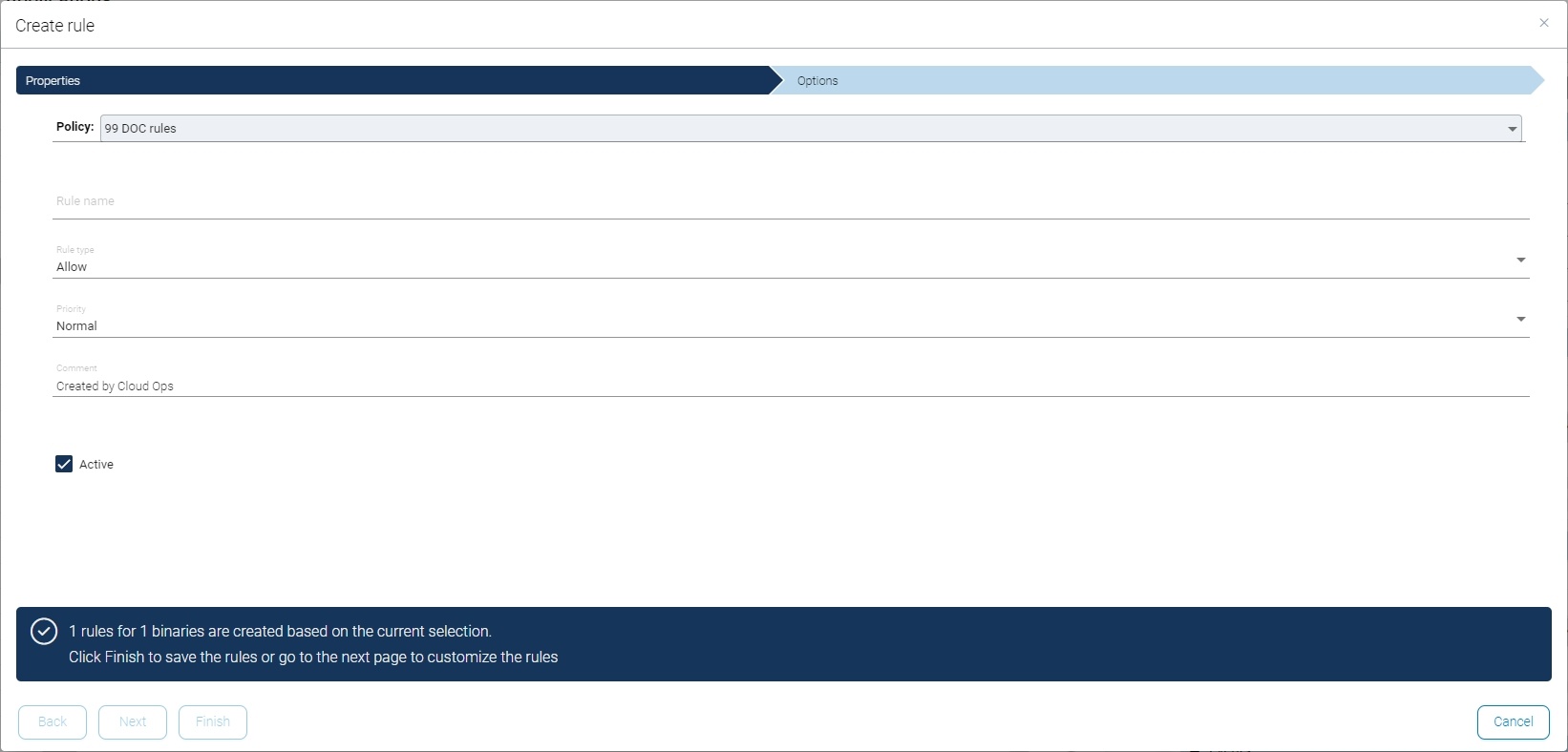

Im ersten Schritt geben Sie einen Regelnamen und den Regeltyp an. Die passende Richtlinie 99 DOC rules, zu der die Regel hinzugefügt wird, ist bereits vorausgewählt.

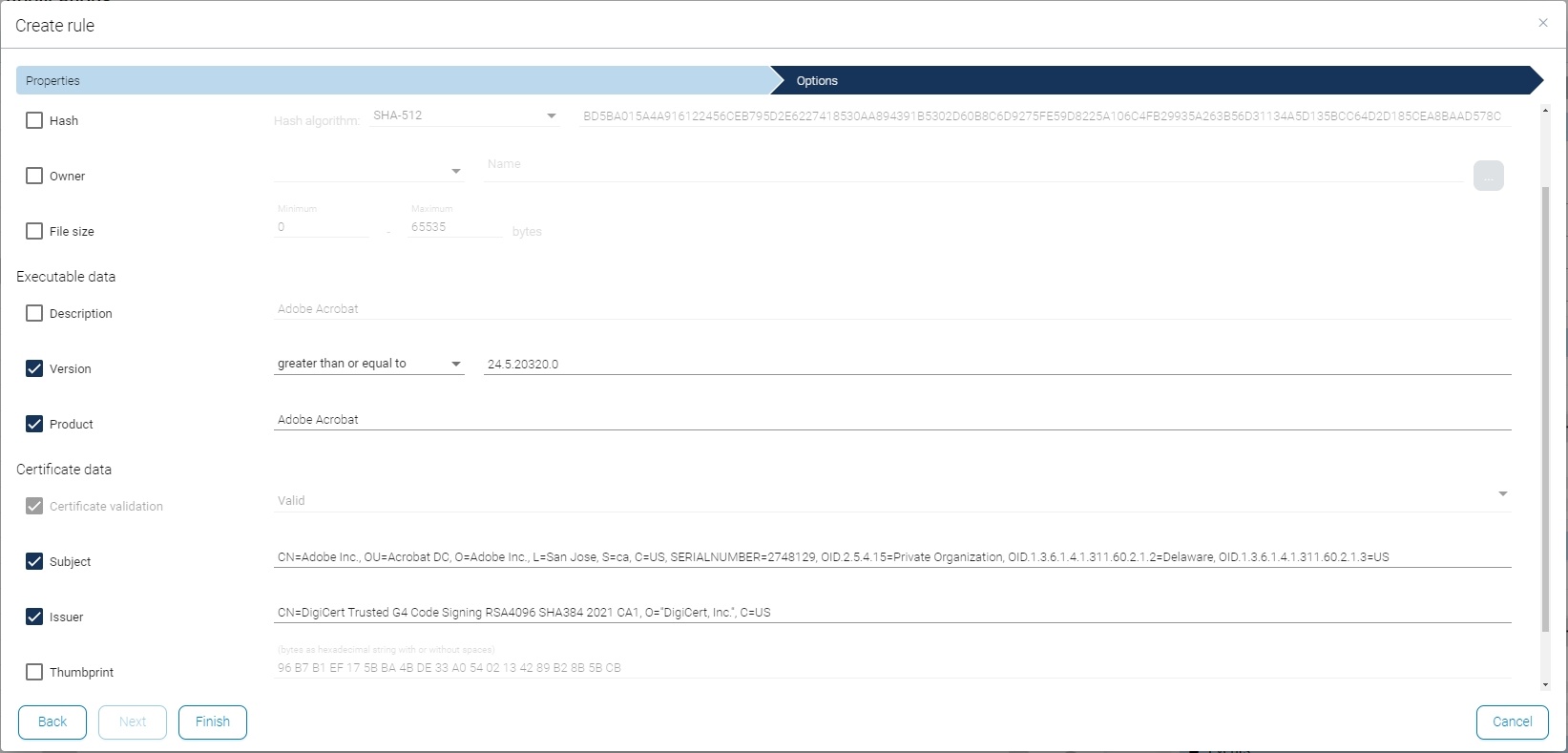

Im nächsten Schritt können Sie die gewünschten Parameter, welche aus dem Ereignis bzw. der ausführbaren Datei übernommen werden, auswählen und bearbeiten.

Nach Fertigstellen der Regel ist die Applikation aus diesem Ereignis entsprechend der gewählten Parameter (z.B. Dateipfad oder Zertifikat) freigegeben.