BitLocker- Wiederherstellungsschlüssel verzweifelt gesucht!

Das BSI empfiehlt Festplattenverschlüsselung als wirksame Maßnahme zum Schutz von Daten auf Desktop-Clients und Notebooks im Unternehmensumfeld....

6 Min. Lesezeit

DriveLock

Feb 9, 2024 12:11:09 PM

DriveLock

Feb 9, 2024 12:11:09 PM

Vor dem Hintergrund wachsender Bedrohungen für Unternehmensdaten, ist die Verschlüsselung von Festplatten keine Option mehr, sondern eine Notwendigkeit. BitLocker, das integrierte Verschlüsselungstool von Windows, bietet einen robusten Schutz für Daten auf Festplatten. Um die BitLocker-Verschlüsselung zentral zu verwalten, setzen viele Organisationen auf Microsoft BitLocker Administration and Monitoring (MBAM).

Es bietet eine nutzerfreundliche Oberfläche und hilfreiche Tools für die Einrichtung und Überwachung der BitLocker-Verschlüsselung. Doch mit der angekündigten und zeitnahen Einstellung des Extended Supports für das MBAM-Tool suchen viele Organisationen nach effizienten und zuverlässigen Alternativen zur Verwaltung ihrer Festplattenverschlüsselung. Zudem stellte sich eine beliebte Konfiguration von Microsoft BitLocker, nämlich die alleinige Verwendung eines TPM-Chips, als unsicher heraus.

In diesem Blogartikel möchten wir Ihnen Alternativen zum MBAM-Tool aufzeigen und auf einen alarmierenden Angriff auf verschlüsselte Festplatten unter Zuhilfenahme von TPM eingehen sowie Mitigationsstrategien erläutern.

MBAM hat sich bewährt, wenn es um die Verwaltung der Festplattenverschlüsselung geht. Die Nutzer schätzen die detaillierten Reporting-Funktionen, die einfache Wiederherstellung von Schlüsseln und die nahtlose Integration in die bestehende Windows-Infrastruktur. Doch was passiert, wenn MBAM das Ende seines Lebenszyklus erreicht – das sogenannte "End of Life" (EOL)?

Am 9. Juli 2019 endete bereits die reguläre Unterstützung für MBAM. Seitdem gibt es zwar die Möglichkeit des Extended Supports von Microsoft, diese Option bietet allerdings lediglich eine begrenzte Atempause. Der Extended Support gewährleistet weiterhin die Sicherheit durch wichtige Updates, liefert aber keine neuen Patches oder Funktionen. Damit bleibt das Problem der Zukunftssicherheit und Erweiterbarkeit allerdings nach wie vor bestehen. Der Extended Support wurde von Microsoft ein letztes Mal bis April 2026 verlängert, danach ist aber endgültig Schluss.

Neben MBAM existieren weitere Lösungen zur Verwaltung von BitLocker, darunter Tools wie Microsoft Intunes und System Center Configuration Manager (SCCM). Intunes bietet eine vereinfachte, benutzerfreundliche Schnittstelle, während SCCM für seine tiefe Integration in die Windows-Umgebung und umfangreiche Verwaltungsoptionen bekannt ist.

Jede Alternative hat ihre Vor- und Nachteile, was die Wahl der richtigen Lösung zu einer strategischen Entscheidung mutieren lässt.

SCCM ist komplex und nicht leicht einzuführen, gerade wenn nur die Möglichkeit der Verwaltung von BitLocker verwenden soll. Intunes ist kostenpflichtig und nur aus der Cloud beziehbar. Beide Alternativen stellen eine Möglichkeit zur Fortführung dar, allerdings ist die Entscheidung nicht einfach.

Unabhängig von den genannten Verwaltungslösungen ist das Trusted Platform Module (TPM) eine weit verbreitete Option für BitLocker-Nutzer bzw. -Administratoren für den Schutz der Schlüssel. Es speichert die Schlüssel sicher und sorgt für eine transparente Benutzererfahrung, da bei Geräten, die mit einem TPM ausgestattet sind, die Verschlüsselung im Hintergrund und ohne zusätzliche Eingabe von Passwörtern stattfindet. Dieser Komfort wird oft als großer Vorteil gesehen, aber wie steht es um die Sicherheit?

So sicher das TPM in vielen Szenarien auch sein mag, es existieren Attacken, die auf physischen Zugang setzen und selbst mit einfachen Mitteln ein TPM kompromittieren können. Forschungen und praktische Angriffe haben gezeigt, dass die Verschlüsselung durchaus mit günstiger Hardware und entsprechendem Know-how umgangen werden kann. Dies stellt eine ernsthafte Bedrohung für die Sicherheit dar und sollte ein Weckruf für jene sein, die sich allein auf TPM-basierte BitLocker-Schutzmechanismen verlassen.

Werfen wir mal einen Blick auf aktuelle Ereignisse zu diesem Thema: Vor kurzem hat ein IT-Sicherheitsforscher eine neue Angriff Strategie gegen von Bitlocker verschlüsselte Systeme mit TPM veröffentlicht. Teil dieser Veröffentlichung war nicht nur die Opensource-Software, welche den Schlüssel zu Bitlocker aus einem TPM auslesen kann, sondern auch, dass der Forscher ein eigens dafür konzipiertes Hardware Modul auf Basis eines RaspberryPi Pico entworfen und die schematischen Zeichnungen dazu veröffentlicht hat. Mit der Kombination aus beidem ist es auch für Dritte leicht möglich diesen Angriff selbst auszuführen.

Vor der Veröffentlichung war der Angriffsvektor bereits bekannt, allerdings wurde angenommen, dass man sehr viel Wissen und Zeit benötigt, um diese Art von Attacken erfolgreich durchführen zu können. Das hat sich hiermit geändert!

Durch Nutzung der veröffentlichten Tools ist es möglich ein Bitlocker Schlüssel in unter 60 Sekunden aus einem modernen Lenovo Laptop auszulesen.

Bitlocker nutzt den verbauten TPM-Chip um Schlüssel sicher zu speichern. Damit eine verschlüsselte Festplatte lesbar gemacht werden kann, muss der Schlüssel vom TPM an die CPU übertragen werden. Dazu werden gewisse Werte geprüft und bei Erfolg wird der Schlüssel übermittelt. Genau hier setzt der Angriffsvektor an.

Um Daten zwischen der CPU und dem TPM-Chip abzugreifen müsste man an eine bestimmte Datenleitung im Mainboard Kontakte anlöten und versuchen den Datenverkehr mitzuschneiden.

Leider sind genau diese Datenleitungen bei vielen Modernen Laptops für Debug-optionen aus dem Mainboard heraus an das Gehäuse geleitet worden. An diesen kann man mit der oben genannten Hardware, ohne den Lötkolben zu zücken oder andere Veränderungen am Laptop durchführen zu müssen, diese Leitungen abgreifen und den Bitlocker Schlüssel mit Hilfe des modifizierten RapsberryPi Pico mitlesen. Die Übertragung der Signale bzw. des Schlüssels erfolgt im Klartext, was das Vorhaben erheblich vereinfacht.

Im folgenden sehen Sie (bei aktivierten Cookies) den original Beitrag:

Die Frage, die sich damit stellt, ist: Wie geht man mit dem wachsenden Risiko um und welche Strategien sollte man anwenden, um sowohl aktuelle als auch künftige Bedrohungen effektiv abzuwehren? Während TPM für den alltäglichen Schutz und die Nutzerfreundlichkeit vielversprechend erscheint, ist es essenziell, sich der Limitationen bewusst zu sein und zusätzliche Sicherheitsschichten zu integrieren.

Angesichts der technologischen Fortschritte und des sich ständig verändernden Bedrohungslandschaft müssen Unternehmen proaktiv handeln und sich auf eine Zukunft vorbereiten, die mehr als nur das grundlegende Verschlüsselungsmanagement fordert.

Wenn es um die Sicherheit der Daten auf den Festplatten Ihrer Unternehmensgeräte geht, steht die Kombination aus Trusted Platform Module (TPM) und einer persönlichen Identifikationsnummer (PIN) häufig als eine der sichersten Optionen im Fokus. Durch das Hinzufügen einer PIN zur hardwarebasierten Verschlüsselung des TPM wird eine zusätzliche Authentifizierungsebene geschaffen, die das Sicherheitsniveau deutlich anhebt. Die PIN dient dabei als ein "etwas, das Sie wissen"-Faktor, der in Verbindung mit dem "etwas, das Sie haben"-Faktor des TPM einen stärkeren Schutz gegen unbefugten Zugriff bietet.

Downloaden Sie eine Fallstudie, in der Sie erfahren, wie Bechtle das BitLocker Management von Dirvelock eingesetzt hat, um die Verwaltung der Verschlüsselung zu optimieren.

Die Implementierung von TPM in Kombination mit einer PIN scheint auf den ersten Blick ein robustes Sicherheitskonzept zu sein, dennoch gibt es praktische Herausforderungen, die es zu berücksichtigen gilt. Eine davon betrifft die Benutzererfahrung, während der Pre-Boot-Authentifizierung (PBA), bei dem die Benutzer zur Eingabe ihrer PIN aufgefordert werden. Eine gängige Hürde ist das englische Tastaturlayout, welches, während der PBA verwendet wird und Probleme für Benutzer verursachen kann, da diese mit anderen Tastaturlayouts arbeiten. Die Verwirrung bei der Eingabe der PIN aufgrund von Tastaturunterschieden kann zu Fehlversuchen und Frustration führen.

Eine andere Herausforderung ist die Skalierbarkeit und Managementkomplexität beim Ausrollen von TPM plus PIN bei großen Unternehmen. Das Setzen einer PIN erfordert individuelle Aktionen von jedem Endbenutzer, was den Prozess mühsam und zeitaufwändig werden lässt. Außerdem müssen IT-Teams sicherstellen, dass die Nutzer ihre PINs nicht vergessen und dass es ein effizientes Recovery-Verfahren im Falle von Vergessen bzw. Verlust gibt.

Nicht zuletzt bringt die Verwendung einer zusätzlichen PIN das Problem mit sich, dass sich Benutzer ein weiteres Passwort merken müssen – etwas das in der heutigen Zeit der Passwortüberflutung zu einem erheblichen Sicherheitsrisiko werden kann. Das Passwort-Management wird dadurch komplizierter und Benutzer könnten geneigt sein, einfache oder wiederkehrende PINs zu wählen, was den Sicherheitsvorteil untergraben würde.

DriveLock bietet für den Einsatz von TPM+PIN Funktionen, die den Benutzer beim Rollout begleiten. Als Administrator gibt man eine zentrale Kennwortrichtlinie vor und der Benutzer wird beim Rollout aufgefordert sich ein Passwort bzw. eine PIN auszuwählen. Ganz einfach und geführt.

Selbst Zero-Touch Deployments sind möglich. So kann Ihre Systemmanagement-Lösung seine Arbeit verrichten und ein neues System provisionieren und erst wenn das Endgerät an den Benutzer ausgeliefert wird, wird der erweiterte Schutz durch TMP + PIN aktiviert.

Die DriveLock Pre-Boot Authentifizierung bietet noch mehr Komfort-Funktionen. Sie ist mehrbenutzerfähig und bietet die Möglichkeit, dass Anwender ihre individuelle Windows-Kennung verwenden können, um sich zu authentifizieren. Zudem ist ein Single-Sign-On an Windows möglich, dadurch wird eine doppelte Passworteingabe unterbunden. Für noch mehr Sicherheit kann man Smartcards oder Token, wie z.B. den Yubikey, als zweiten Faktor hinzuziehen.

Egal ob Microsoft- oder DriveLock-PBA. Sollte ein Anwender sein Kennwort vergessen haben, stehen Ihnen mit DriveLock umfassende Wiederherstellungsoptionen zur Verfügung.

Sollte der Endanwender beispielsweise den BitLocker-Wiederherstellungsschlüssel benötigen, so wird dieser nach erfolgreicher Anmeldung und beim nächsten Serverkontakt automatisch ersetzt. Somit kann einer Ausnutzung des Widerherstellungsschlüssel zuvorgekommen werden.

Hat man bereits eine Vielzahl an verschlüsselten Systemen stellt sich zwangsläufig die Frage der Migration. DriveLock kann Systeme ganz einfach übernehmen. Die Auswirkungen auf den Benutzer sind hier, je nach eingesetztem Protektor, unterschiedlich.

Sollte TPM alleine, als Protektor verwendet werden, bemerkt der Endanwender gar nichts von der Übernahme. Bei einer Verwendung von TPM und PIN wird der Benutzer nur aufgefordert, ein neues Passwort einzugeben. Dies wäre auch bei einem Wechsel von TPM zu TPM+PIN der Fall.

Bei einem Wechsel zur DriveLock PBA wird diese aktiviert und die Anmeldedaten des aktuell angemeldeten Benutzers während dieses Prozesses automatisch in die PBA-Benutzerdatenbank synchronisiert.

Mit der Einstellung des Supports für das Microsoft BitLocker Administration and Monitoring (MBAM) Tool suchen viele Organisationen nach effizienten und zuverlässigen Alternativen zur Verwaltung ihrer Festplattenverschlüsselung. DriveLock ist eine solche Alternative, welche Ihr BitLocker-Management nahtlos und effektiv übernimmt.

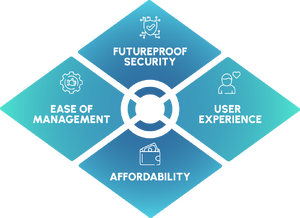

In diesem Blogartikel haben wir die Schlüsselfunktionen und Vorteile von DriveLock beleuchtet und erläutert, wie dieses Tool eine reibungslose Transition von MBAM und anderen Lösungen ermöglicht sowie gleichzeitig die Verwaltung vereinfacht und den Sicherheitsstandard aufrechterhält bzw. sogar erhöht. Bei DriveLock BitLocker Management trifft Komplexität auf Simplizität und die Sicherheit geht nicht zu Lasten der Benutzerfreundlichkeit.

TOP BLOG-KATEGORIEN

IT-Sicherheit![]()

Cyber Security![]()

Hackerangriff![]()

Behörden![]()

Gesundheitswesen![]()

Phishing![]()

Verschlüsselung![]()

Endpoint Protection

Das BSI empfiehlt Festplattenverschlüsselung als wirksame Maßnahme zum Schutz von Daten auf Desktop-Clients und Notebooks im Unternehmensumfeld....

Updates betreffen: Applikationskontrolle, Benutzerfreundlichkeit, DriveLock Operations Center, Microsoft BitLocker, EDR und vieles mehr DriveLock,...

Angesichts der geopolitischen Lage, die von zunehmenden Ransomware-Angriffen, staatlich unterstützten Cyberbedrohungen und regulatorischem Druck...