DriveLock Bitlocker Management

Beginnen Sie jetzt mit Ihrem Test!

Kategorie: Use Case

Modul: BitLocker Management

Testzeit: 30 min

In diesem Anwendungsfall zeigen wir Ihnen, wie Sie schnell und einfach Ihre Endgeräte mit DriveLock BitLocker Management verschlüsseln können.

1. Worum geht es bei folgendem Anwendungsfall

DriveLock erweitert die BitLocker Festplattenverschlüsselung - Die kostenlose BitLocker-Verschlüsselung ist ein großer Vorteil für Microsoft Kunden und ein wichtiger Beitrag zum Schutz der Daten Ihres Unternehmens.

Aber nur eine zentral verwaltete und konsequent kontrollierte Verschlüsselung erfüllt alle rechtlichen Anforderungen.

DriveLock ergänzt die BitLocker Funktionalitäten des Betriebssystems um notwendige und wichtige Zusatzfunktionen. Das moderne und benutzerfreundliche DriveLock Operations Center ermöglicht eine einfache und zentrale Verwaltung.

ACHTUNG: Wenn Ihr Computer bereits BitLocker-verschlüsselt ist, übernimmt DriveLock die Verschlüsselung bzw. erzeugt neue Protektoren für die Widerherstellung. Der bisherige Verschlüsselungsalgorithmus wird durch diesen Vorgang nicht verändert.

2. Auswirkungen auf Ihren Client

In diesem Anwendungsfall werden alle lokalen Festplatten mit BitLocker verschlüsselt. Abhängig von der gewählten DriveLock Gruppe HW-Typ Notebooks oder HW-Typ Workstations wird dabei die Verschlüsselung mit TPM, DriveLock PBA oder Microsoft PBA abgesichert.

TPM

Keine PBA aktiv. Ein aktiver TPM Chip wird dazu benötigt. Die Verschlüsselung beginnt automatisch und ohne jegliche Benutzerinteraktion.

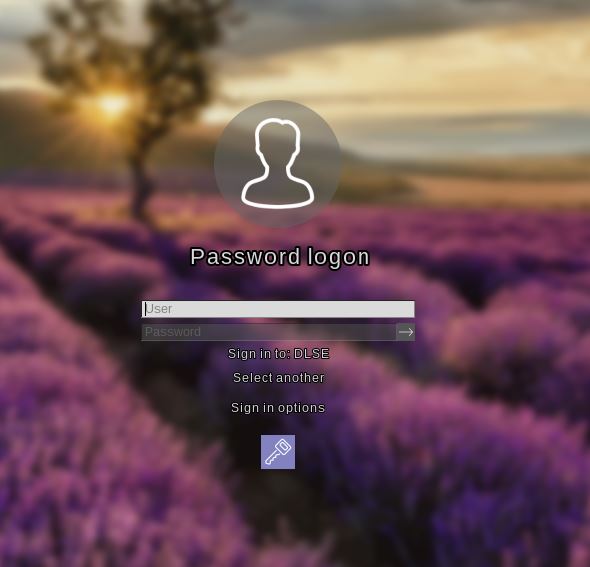

DriveLock PBA

Die DriveLock Pre-boot Authentication wird auf Computern mit UEFI automatisch installiert. Der Endanwender erhält Nachrichten über den Verlauf von Neustarts. Der zum Installationszeitpunkt angemeldete Benutzer wird mit seinem AD-Anmeldeinformationen automatisch zur PBA-Benutzerdatenbank hinzugefügt.

Mit der Anmeldung des Benutzers an der DriveLock PBA erfolgt automatisch die Windows-Anmeldung per Single-Sign-On.

Zudem wird ein Notfallbenutzer eingerichtet:

Benutzername: RecoveryUser

Passwort: DriveLock1

Domäne: Local

ACHTUNG: Bitte beachten Sie, dass die DriveLock PBA ausschließlich auf UEFI Systemen ab Windows 10 Umgebungen funktioniert. Wenn BitLocker Management auf BIOS-Systemen eingesetzt wird, wird die original BitLocker PBA verwendet.

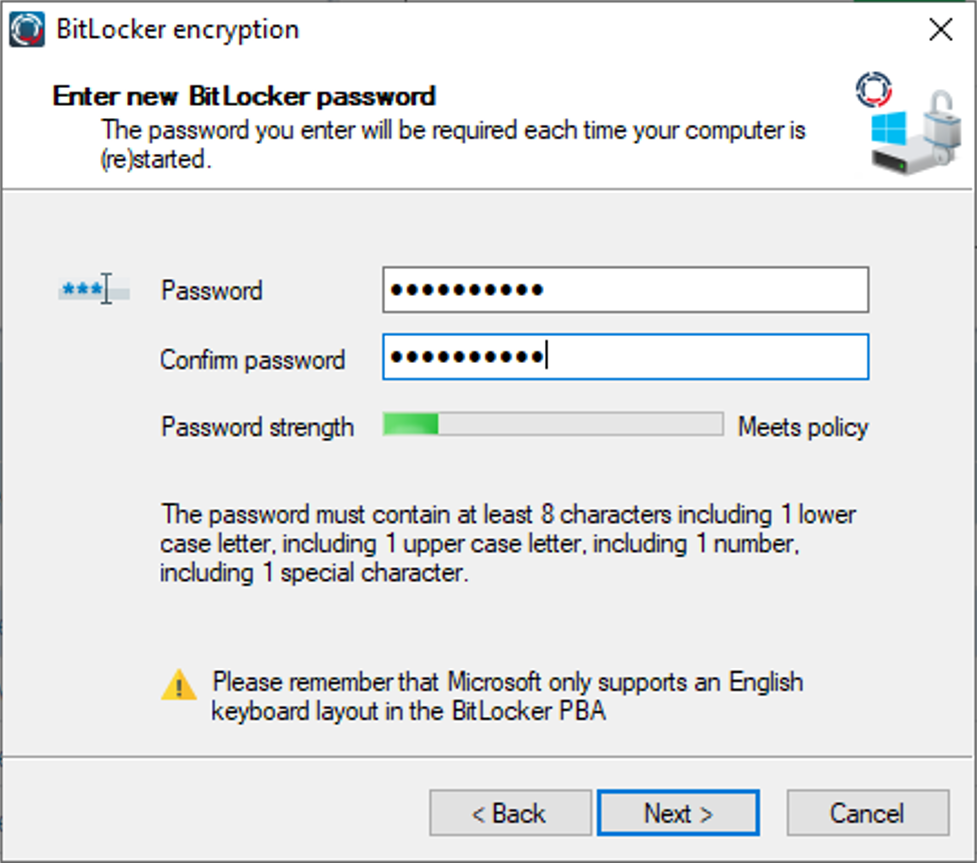

Microsoft PBA

Die Microsoft PBA wird bei BIOS-Systemen statt der DriveLock PBA verwendet.

Der Endbenutzer wird aufgefordert, ein BitLocker Passwort einzugeben, anschließend beginnt die Verschlüsselung. Während des Verschlüsselungsvorgangs informiert Sie ein Tray-Icon über die laufende Verschlüsselung. Nachdem die Verschlüsselung gestartet wurde, erhalten Sie nun bei jedem Start Ihres Testrechners einen BitLocker PBA Bildschirm.

Hier müssen Sie Ihr BitLocker Passwort eingeben, das Sie in diesem Anwendungsfall definiert haben.

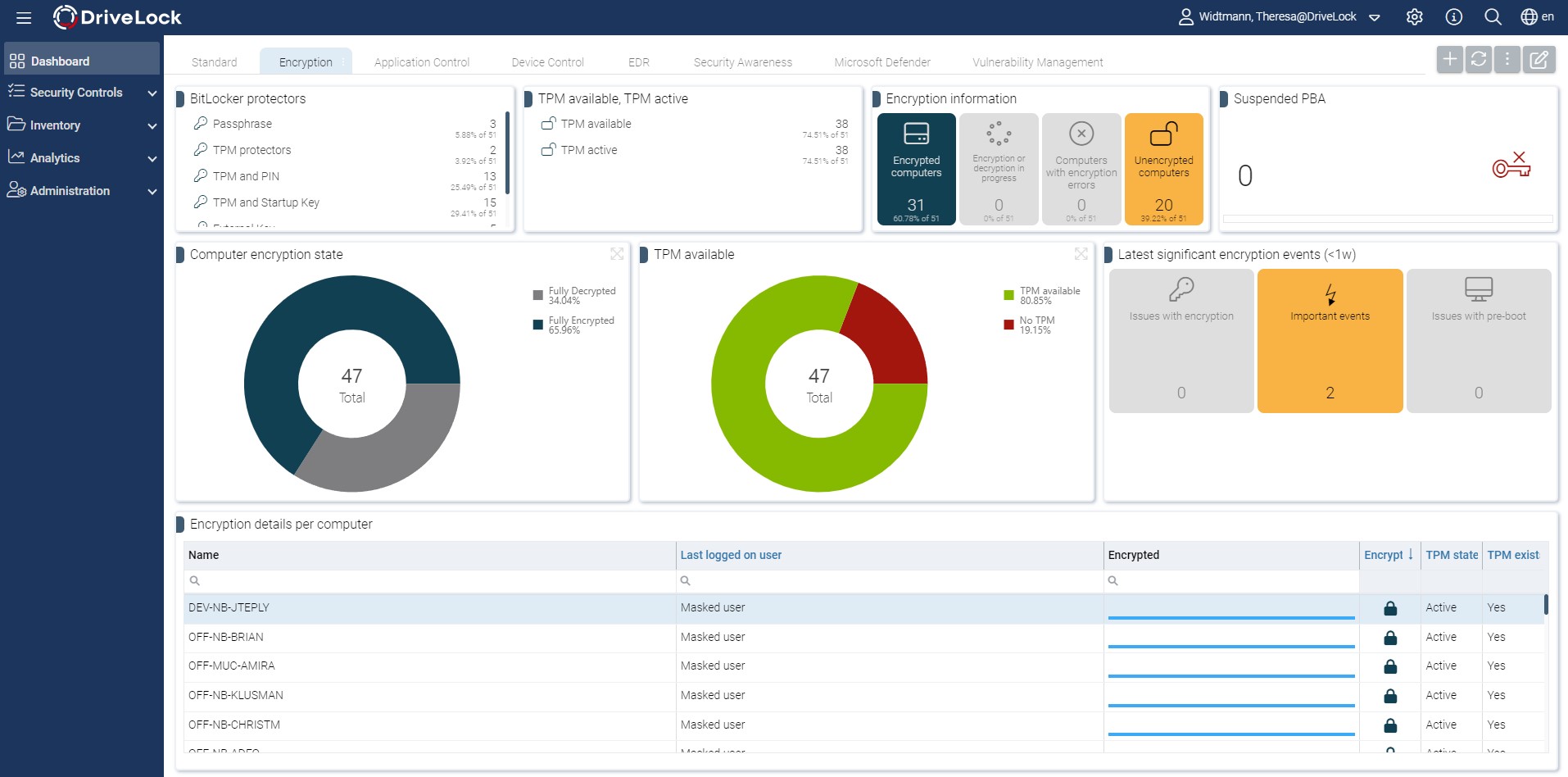

3. Überwachung der Ergebnisse im DOC

DriveLock bietet ein spezielles Dashboard für die Festplattenverschlüsselung an.

Dieses Dashboards bietet Ihnen einen umfassenden Überblick über alle notwendigen Details rund um Ihre mit BitLocker verschlüsselten Rechnern.

Darüber hinaus erhalten Sie weitere Details in der Ansicht unter Sicherheitskontrollen > Verschlüsselung bzw. in der Computer Ansicht.

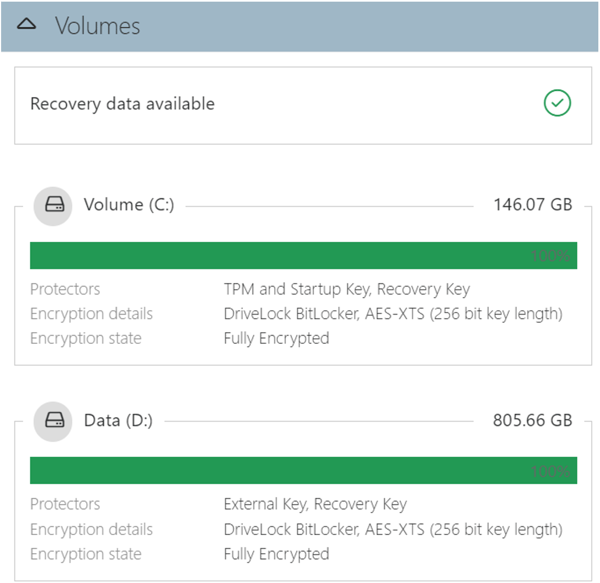

Computerspezifische Details zu jedem dedizierten Volume erhalten Sie in der Detailansicht rechts, nachdem Sie einen bestimmten Computer ausgewählt haben.

Der Abschnitt Volumes enthält alle detaillierten Informationen.

Hier können Sie neben TPM-Eigenschaften alle Volumes einschließlich Größe, Protektoren, Verschlüsselungsmethoden und -status sehen. Ebenso welche Wiederherstellungsdaten für dieses Gerät verfügbar sind.

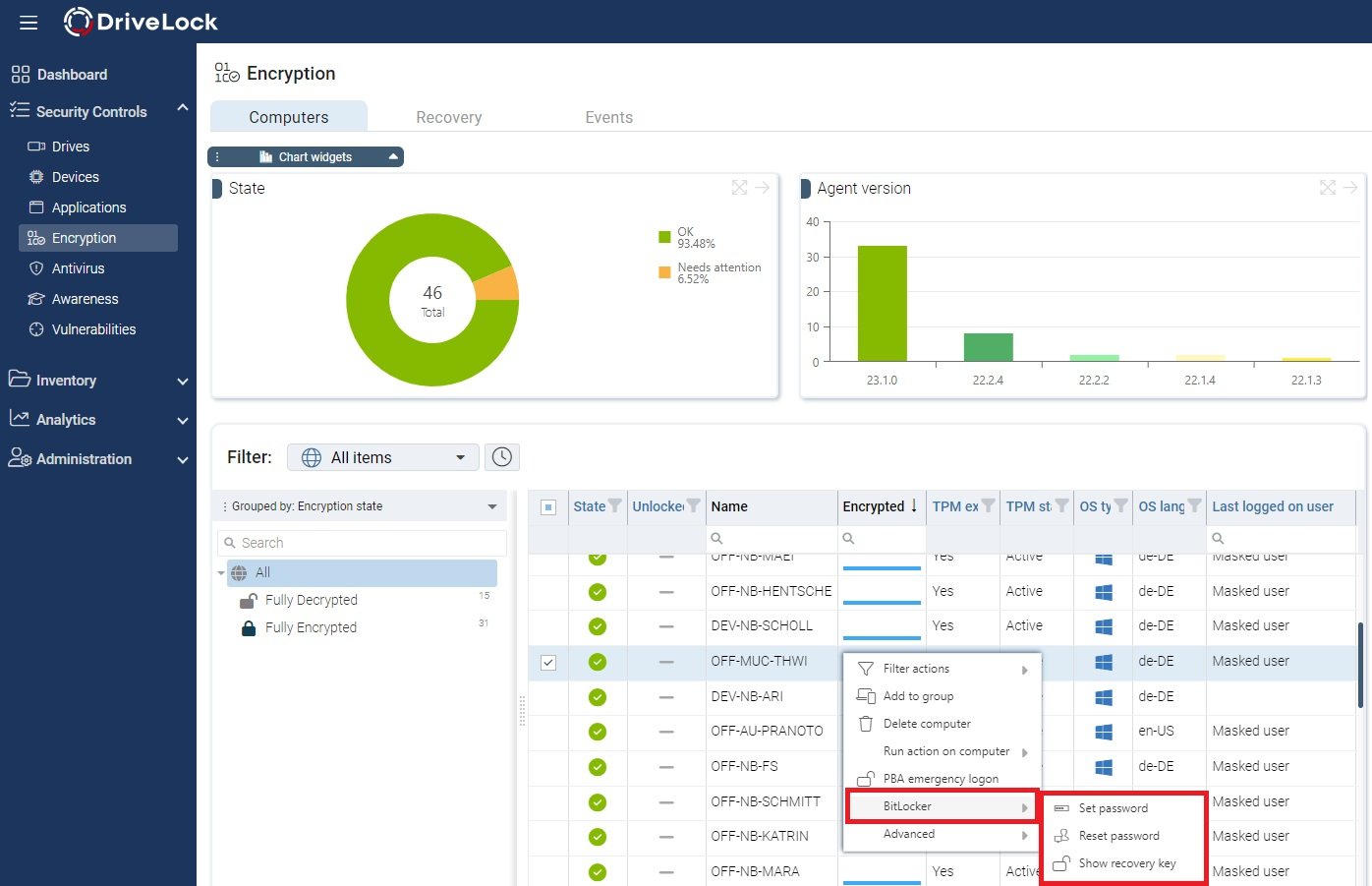

Vom DOC aus können Sie einige einfache Verwaltungsaktionen bezüglich BitLocker durchführen, z.B. ein neues BitLocker-Kennwort setzen, den Benutzer auffordern, das Kennwort zurückzusetzen oder den Wiederherstellungsschlüssel anzeigen.

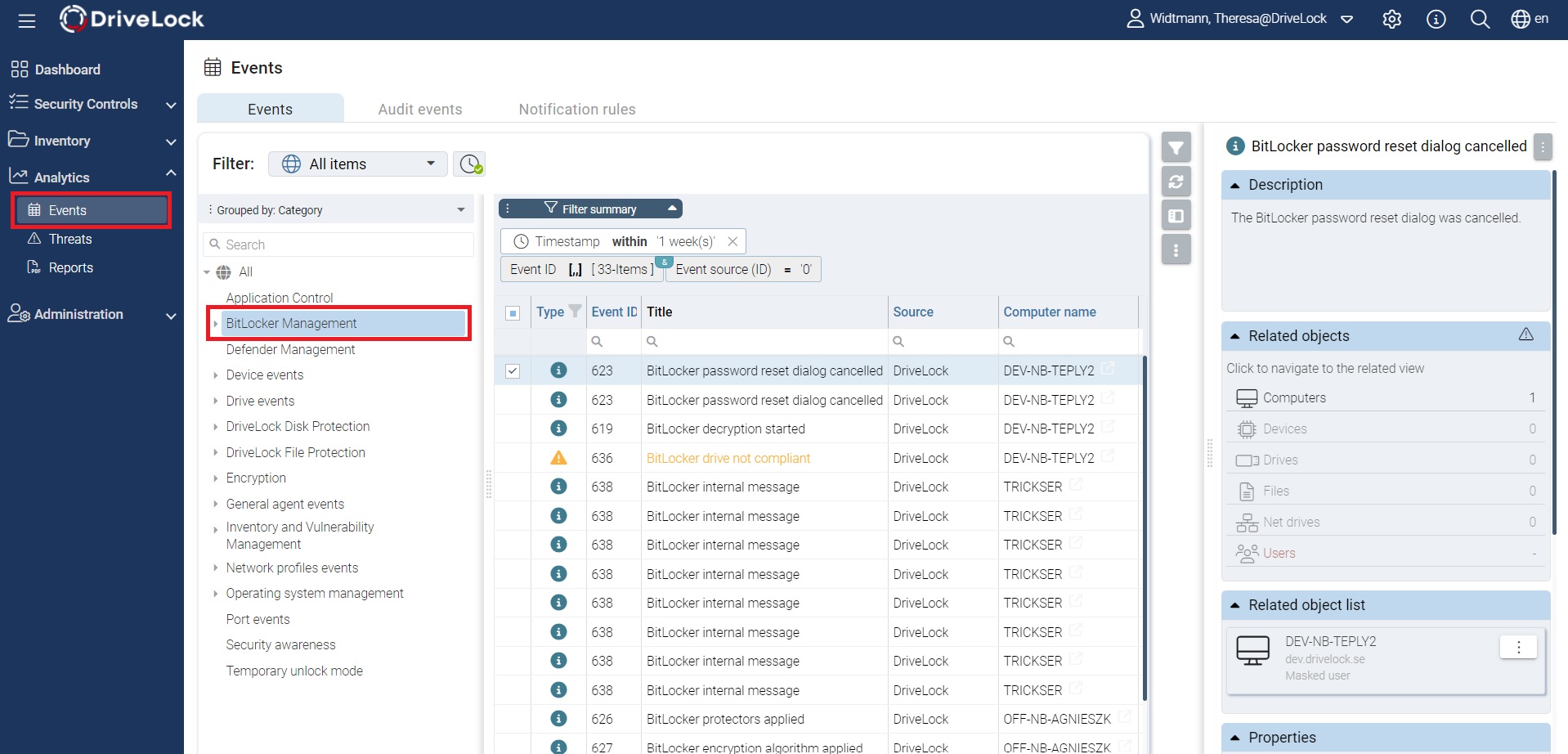

BitLocker-relevanten Ereignisse finden Sie im gleichnamigen Reiter in der Verschlüsselungsansicht oder unter Analyse > Ereignisse, wo Sie den vordefinierten Filter BitLocker Management verwenden können.

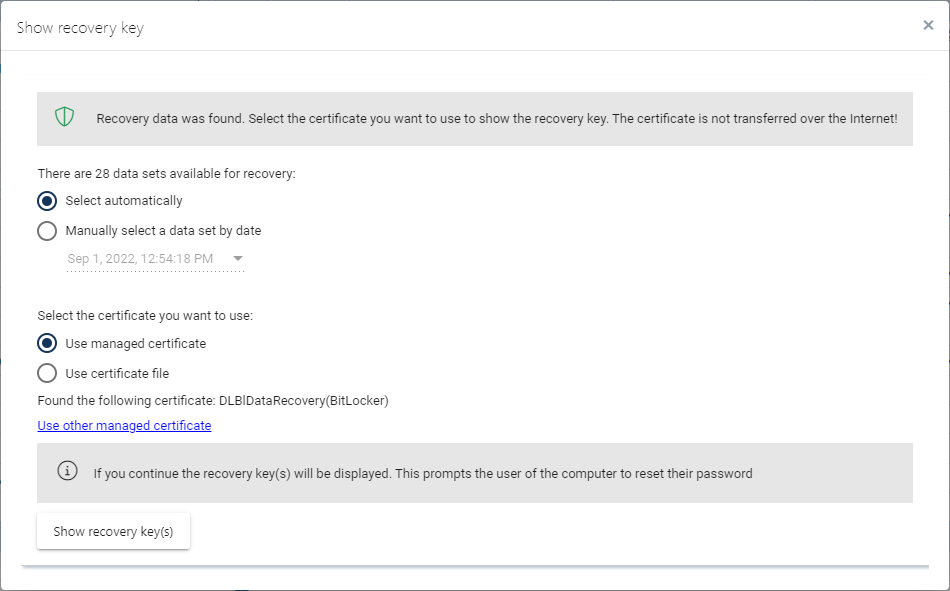

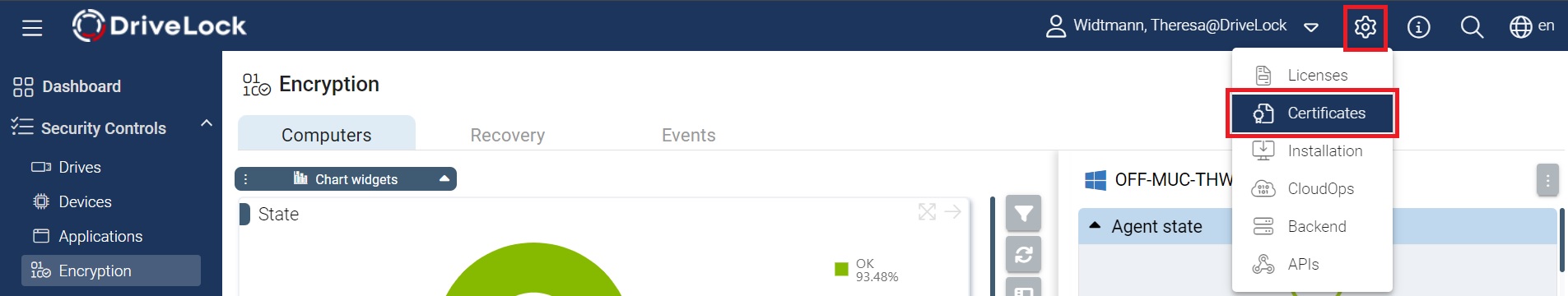

Um eine Wiederherstellung über da DOC durchzuführen, finden Sie das erforderliche BitLocker Zertifikat DLBlDataRecovery.cer unter Einstellungen > Zertifikate oder lokal auf einem Installierten Agenten unter C:\ProgramData\CenterTools DriveLock\PolicyFileStg (PW: DriveLock1)

Wird ein Recovery-Key angefordert, können Sie wählen, auf welche Wiederherstellungsdaten und welches Zertifikat Sie zurückgreifen möchten.