DriveLock Endpoint Detection & Response

Beginnen Sie jetzt mit Ihrem Test!

Kategorie: Use Case

Modul: Endpoint Detection & Response

Testzeit: 30 min

In diesem Anwendungsfall zeigen wir Ihnen, wie die Endpoint Detection & Response agiert.

1. Worum geht es bei folgendem Anwendungsfall

Während präventive Maßnahmen eine wichtige Rolle spielen, wenn es darum geht, ein Unternehmen widerstandsfähiger gegen Angriffe zu machen, sind Erkennungsmöglichkeiten entscheidend, um laufende Angriffe zu identifizieren, die dem Präventionsmechanismen entgangen sein könnten.

Ohne Endpoint Detection & Response (EDR) - Funktionen ist die Zuverlässigkeit der Präventionsmechanismen das Einzige, worauf Sie sich verlassen können. Manche behaupten, dass ein hundertprozentiger Schutz nicht praktikabel, geschweige denn möglich ist, und dass vorhandene Blockier- und Präventationsmöglichkeiten unzureichend sind. Stattdessen sollte es möglich sein, herauszufinden, was am Endgerät geschieht. Umfassender Schutz erfordert einen adaptiven Prozess für Vorhersage, Prävention, Erkennung und Reaktion, um angemessen auf Sicherheitsverletzungen reagieren zu können. Was passiert mit dem einen Prozent, die es hindurch schaffen? Wenn es Angreifern gelingt, die Verteidigung zu entgehen, können Sie wochen- oder gar monatelang unentdeckt bleiben. Diese Zeit der "silent failure" bedeutet Erfolg für die Angreifer und eine potenzielle Katastrophe für das Unternehmen.

Bedrohungserkennung und -reaktion werden immer wichtiger und ermöglichen es Unternehmen, einen Angriff zu überstehen, wenn andere Kontrollen versagen. EPP (Endpoint Protection) und EDR wachsen in einer EDR-Plattform zusammen.

2. Auswirkung auf Ihren Client

Wenn dieser Use Case auf Ihrem Computer angewandt wird, werden zusätzlich zu den Ereignissen, gesammelt von DriveLock, Ereignisfilter und Applikationsüberwachung eingesetzt. Die gesamte Definition des Filters und der Anwendungsberechtigung basiert auf dem MITRE ATT&CK-Framework.

In diesem Beispiel-Richtlinien-Satz finden sich Konfigurationen zu den folgenden MITRE ATT@CK Taktiken:

- Account Discovery (T1087)

- Account Manipulation (T1098)

- Brute Force (T1110)

- Create Account (T1136)

- Create or Modify System Process (T1543)

- Domain Trust Discovery (T1482)

- Hardware Additions (T1200)

- Indicator Removal on Host (T1070)

- Masquerading (T1036)

- Signed Binary Proxy Execution (T1218)

- System Network Configuration Discovery (T1016)

- System Network Connections Discovery (T1049)

- System Owner/User Discovery (T1033)

- Use Alternate Authentication Material (1550)

- Valid Accounts (T1078)

Diese hier genannten Taktiken erzeugen Alerts bzw. lösen teilweise automatisierte Responses auf dem Endgerät aus. Zu den Responses gehören:

- Delete-File

- Delete-LocalUser

- Disable-LocalUser

- Disable-NetworkAdapters

- Kill-Process

- Remove-LocalGroupMembers

- SetDriveLockPBAOptions

- Set-RegKey

- Shutdown-Computer

3. Beispiel eines Alerts mit einer Response

Durch den Alert „Local account creation“ mit der dazugehörigen Response können Sie exemplarisch die MITRE Technik https://attack.mitre.org/techniques/T1136/001/ durchspielen.

Nachdem die Richtlinie zugewiesen ist, erstellen Sie einen neuen lokalen Benutzer.

Nach kurzer Zeit sollte der Benutzer wieder entfernt sein. Hierfür sorgt folgendes Response Skript:

Dieses ist mit dem Alert als Response verbunden

4. Überwachung der Ergebnisse im DOC

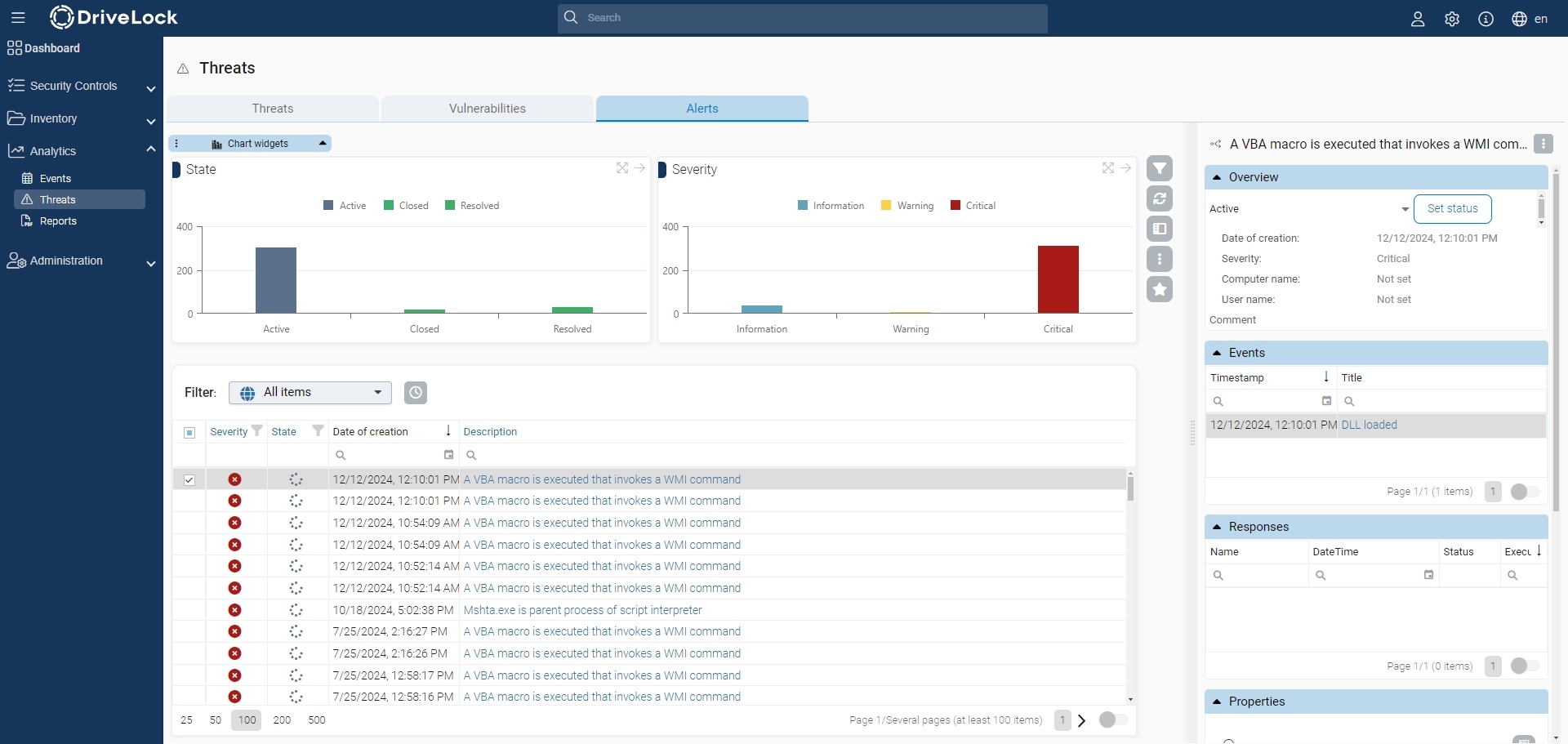

Die Ergebnisse des EDR-Use Cases sind im Arbeitsbereich Bedrohungen > Alerts dargestellt.

In dieser Workbench können Sie alle ausgelösten Alarme und deren Status einsehen. Darüber hinaus finden Sie auch alle Details in den Ereignisansichten.

5. Weitere EDR Beispiele

In der Richtlinie 90 Detection & Response finden Sie unter Alert Definitionen weitere Alerts. Wenn Sie die Eigenschaften eines Alerts öffnen, finden Sie dort eine Beschreibung mit einem Link sowie die Bedingungen und Responses, welche unter Ereignisfilter-Definitionen und Response-Definitionen festgelegt sind.